ブログ記事

脆弱性管理とは

脆弱性管理とは、ハードウェア、ソフトウェア、ネットワークインフラにおけるセキュリティ脆弱性を事前に特定し、報告するサイバー セキュリティ対策です。この継続的なプロセスにより、サイバー攻撃者に脆弱性を悪用される前に検知し対処することで、組織は潜在的な脅威からITインフラとデータを保護できます。

脆弱性管理の仕組み

脆弱性管理は、組織がIT環境におけるセキュリティ脆弱性を特定、評価、修正するのを支援する、体系的かつ継続的なプロセスです。これは、検出から緩和までの徹底した脆弱性管理を確実に行うための、いくつかの重要なステップで構成されています。以下に、脆弱性管理に関わる主要な要素を挙げます。

目標

効率的な脆弱性管理プログラムを支える基礎としては、明確な目標の設定、対象範囲(すなわち対象に含める必要のあるシステム、ネットワーク、資産)の定義、リソースの割り当てが挙げられます。脆弱性をどのように処理するか、プロセスの各段階の責任者は誰か、脆弱性に関する情報を組織内でどのように伝達するかなど、ポリシーを確立することも重要です。

資産の検出とインベントリ

脆弱性管理のプログラムの準備作業が完了した次のステップは、組織のネットワーク内のすべての資産を特定してカタログ化することです。これには、サーバー、ワークステーション、モバイル端末、ネットワーク機器、その他すべての接続されたデバイスが含まれます。新規の資産や更新された資産が計上されていることと廃止された資産がそれ以上追跡されないことを確実にできるよう、このインベントリを管理する必要があります。このインベントリには、ハードウェア アプリケーションとソフトウェア アプリケーションを含める必要があります。

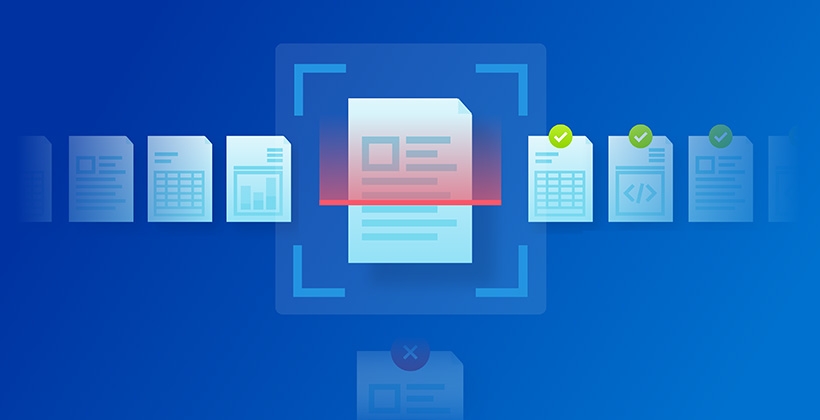

脆弱性の特定

資産を明確に把握できたなら、次のステップは、自動化されたツールを使用して定期的に脆弱性スキャンを実施します。脆弱性スキャンは、パッチ未適用のソフトウェア、設定ミス、セキュリティ上の欠陥など、既知の脆弱性について資産を評価します。新しい脆弱性が公表された場合や、新しい資産がネットワークに追加された場合、新しい脆弱性を検出するために、定期的にスキャンを実施する必要があります。また、自動化ツールでは見逃してしまう可能性がある、あまり目立たない脆弱性や新たに発生された脆弱性を検出するために、ITセキュリティの専門家による手動のレビューや評価も実施するべきです。

脆弱性の分類

脆弱性が特定されたら、その性質と潜在的な影響に基づいてそれらを分類する必要があります。これには、脆弱性の種類(ソフトウェアの欠陥や設定エラーなど)、その深刻度、悪用されやすさ、関連するリスク、脆弱な資産が運用される状況などに対する理解が必要となります。国立脆弱性データベース(NVD)や共通脆弱性評価システム(CVSS)などのツールやフレームワークは、この評価プロセスの標準化に役立ちます。

修正の優先順位付け

すべての脆弱性が同じレベルのリスクをもたらすわけではないため、脆弱性の深刻度、脆弱性の悪用されやすさ、影響を受ける資産の組織にとっての重要度などの要因に基づき、修正の優先順位付けを行うことが不可欠です。脆弱性管理のこのステップではリソースが効果的に割り当てられることが保証されるため、最も重要な脆弱性から最初に対処されます。

修正と緩和

優先順位付けに基づき、脆弱性に対処するための措置が講じられます。

脆弱性管理の修正では、パッチの適用、ソフトウェアのアップデート、設定の変更、さらには脆弱なシステムの交換さえも実施できます。

即時の修正が不可能な場合、完全な修正が適用できるようになるまでの間、リスクを最小限に抑えるために、一時的な緩和策として、たとえば補完的制御の実施や、脆弱なシステムをネットワークから隔離するなどの方法が採用される場合があります。場合によっては、即時の修正が不可能な場合、組織はリスクを受け入れる選択を取る可能性もあります。

検証

修正または緩和措置の後、それが脆弱性に対し効果的な対処になっていることの確認が重要です。そのために、影響を受けたシステムの再評価や追加のスキャンを実施し、脆弱性が未対応のまま残っていないことや、修正プロセス中に新たな脆弱性が紛れ込んでいないことを確認する必要があります。

コンプライアンス

修正が社内セキュリティ ポリシーおよび外部の法規制遵守に適合していることを確認するために、コンプライアンス チェックも実施する必要があります。コンプライアンス チェックにより、情報セキュリティに関する業界基準および規制要件を組織が満たしていることが保証されます。

報告と文書化

報告書には、発見された脆弱性、問題の修正のためにとられた措置、未解決のリスクを記載する必要があります。この文書は、監査目的や脆弱性管理プログラムの有効性の評価のみならず、脆弱性管理プロセスの透明性と継続的な向上のためにも重要です。

継続的な評価と向上

脆弱性管理は、継続的な監視と向上を必要とする循環的なプロセスです。これは、システム、ネットワーク、運用要件の追加や変更に伴い、新たな脆弱性や攻撃ベクトルへの対処がなされることを保証するものです。

教育と意識向上

ITスタッフとユーザーを対象に、脆弱性管理のベスト プラクティスと最新のセキュリティ脅威に関する定期的なトレーニング セッションを実施し、また、技術スタッフ以外のスタッフがサイバー セキュリティの維持における各自の役割を理解することを支援します。

脆弱性管理のライフサイクル

効果的な脆弱性管理は、構造化された継続的なライフサイクルに従うことで、IT環境内のセキュリティ脆弱性の効果的な特定、評価、修正、監視を可能にします。このライフサイクルは、組織のシステムやデータのセキュリティと完全性を維持するうえで不可欠です。これは、以下の相互に関連するステップで構成され、組織がサイバー リスクにさらされることを最小限に抑えるうえで役立ちます。

1. 準備

- 脆弱性管理プログラムをサポートするためのリソースを割り当てる

- 脆弱性管理の範囲、目的、方法を定義する

- 役割と責任を決定して割り当てる

- 脆弱性の対処、修正方法を概説するポリシーと手順を確立する

- ハードウェア、ソフトウェア、ネットワークコンポーネントなど、組織全体の全IT資産を特定してカタログ化する

- 脆弱性管理に使用するツールと技術を選択する

2. 脆弱性スキャン

- IT資産に既知の脆弱性がないかを定期的にスキャンするために、自動化されたツールを使用する

- ペネトレーション テストなど、手動テストや手動評価で自動スキャンを補完する

- 最新の脆弱性が発生したことに対する迅速な検出を保証するため、定期的なスキャン スケジュールを確立する

3. 脆弱性分析

- スキャン段階で検出された脆弱性を分析する

- 脆弱性の深刻度、悪用されやすさ、組織への潜在的影響を評価する

- 深刻度、影響を受ける資産の価値、現在の脅威の状況に基づいて脆弱性の優先順位を付ける

4. 修正と緩和

- 脆弱性を適時修正するパッチと更新を展開するための、パッチ、ソフトウェア更新管理システムを使用する

- ファイアウォール ルール、アクセス制御、脆弱なシステムのネットワークからの分離など、リスク軽減のために、暫定的な緩和策を実施する

5. Validation

- 脆弱性の適切な緩和や排除を確認するために、修正後のシステムを再スキャンしてテストする

6. レポート

- 発見された脆弱性、実施された対策、結果、未解決の問題を記録した詳細なレポートを作成する

- 関係者とレポートを共有する

7. 見直しと改善

- これまでの修正の取り組みから得られた教訓を特定する

- 現在の脆弱性管理業務の有効性を評価する

- 脆弱性管理プロセスが組織の全体的なリスク管理戦略とどれほど整合しているかについて分析する

- 現在の脆弱性管理プロセスにおけるギャップや弱点を特定し、必要に応じてポリシー、手順、ツールを調整する

- 脆弱性管理プログラムが進化する脅威や変化する運用要件に適応していることを確認するため、継続的に監視する

脆弱性管理のメリット

脅威が進化する状況への適応性

脆弱性管理プログラムが適切に実施されれば、新たな脅威や脆弱性が発生したときも組織は迅速に対応できます。

IT資産管理の向上

脆弱性管理のプロセスには、すべてのIT資産の詳細なインベントリ作成が不可欠であり、これにより全体的な資産管理が向上されます。ネットワーク上の資産とそれらのセキュリティ状況を把握することで、ITチームは資産をより効果的に管理できるようになります。

事業継続性とレジリエンス

脆弱性管理は業務を中断させる可能性のある脆弱性を緩和することにより、事業継続性とレジリエンスに貢献します。システムに適切なセキュリティを確保し、稼働時間とサービスの可用性を維持することで、重要なオペレーションをサポートします。

セキュリティ対策の強化

脆弱性を継続的に特定、評価、優先順位付け、緩和、修正することで、組織は攻撃者がこれらの弱点を悪用することを防げます。このプロアクティブな脆弱性管理のアプローチによってアタックサーフェス(攻撃対象領域)を最小限に抑えられるようにし、IT環境全体のセキュリティを強化します。

セキュリティ意識向上文化の醸成

脆弱性管理に関わるプロセス、すなわち特定から修正までのプロセスには、さまざまな部門の参加が必要です。これにより、セキュリティ意識向上文化を醸成、強化できるようになります。

信頼性の向上

このプログラムは、組織のプロアクティブな脆弱性管理への取り組みを示すことで、顧客、投資家、パートナーなどの関係者の信頼を高めるものです。

IT環境への向上された可視性

脆弱性管理プログラムは、組織の資産に関する包括的な視野と、進行中の問題、セキュリティ上の脅威の傾向、既存のセキュリティ対策の有効性に関する可視性を与えてくれます。この可視性により、ITとセキュリティへの投資に関するより適切な意思決定が可能となり、インフラのアップグレードや強化に関する戦略的計画を策定できるようになります。

業務効率

自動化された脆弱性スキャンおよび評価ツールは、脆弱性の特定と優先順位付けのプロセスを簡素化し、ITおよびセキュリティ チームが最も必要とされる分野に注力できるようにします。脆弱性管理プロセスの一部を自動化することで、組織は業務効率を向上し、重大な脆弱性をより迅速に修正できるようになります。

情報漏洩の防止

脆弱性管理は、セキュリティのギャップを埋め、システムの防御を強化することで、情報漏洩の防止に直接貢献します。

コストの削減

脆弱性管理プログラムは問題が悪用される前に対処できるよう組織を支援することで、セキュリティ インシデント関連コストを大幅に削減できます。情報漏洩による財務上の影響、たとえばダウンタイム、修正費用、罰金、評判の低下などは、進行中の脆弱性管理プログラムの維持費よりもはるかに高額になる可能性があります。

法規制遵守

ほとんどの業界では、ITシステム内にある脆弱性の管理、報告を組織に義務付けることを求める規制基準が定められています。強固な脆弱性管理プログラムを実施することで、規制へのコンプライアンスを確実にし、罰金、法的問題、評判の低下といった潜在的な危険を回避できます。

リスク管理と優先順位付け

脆弱性管理プログラムは、脆弱性とその潜在的な影響に関する詳細なインサイトを提供することを通して、リスクの受容、回避、軽減、移転に関する意思決定をサポートします。これは、より広範なリスク管理と事業継続計画の取り組みを支援します。また、リソースをより効果的に割り当てられるようになり、最も重要な問題を第一に取り組みへ集中できます。

企業による脆弱性の管理方法

脆弱性を効果的に管理する企業は、さまざまなプロセス、ツール、ベスト プラクティスが統合されている、体系的かつ構造化されたアプローチを採用しています。企業が脆弱性管理に用いる要素としては、以下などが挙げられます。

資産インベントリ

- 物理サーバー、仮想サーバー、ワークステーション、モバイル端末、クラウド サービスを含む、すべてのハードウェア、ソフトウェア、ネットワーク資産の最新のインベントリを管理します。

- 重要度と保有データに基づき、資産を分類してカテゴリ化します。

継続的なコミュニケーション

- 関係者との継続的なコミュニケーションにより、脆弱性管理の取り組みの状況や、重大な脆弱性またはインシデントについて報告します。

- 脆弱性管理プロセスに関するフィードバックを収集し、ポリシー、手順、制御を洗練、向上します。

修正と緩和

- パッチとソフトウェア アップデートを展開します。

- 即時の修正が不可能な場合、リスクを軽減するために、ファイアウォールのルール、ソフトウェア設定、アクセス制限などの一時的な緩和制御を実施します。

脆弱性評価

- 特定された脆弱性をそれぞれ評価し、悪用されやすさ、影響、現在の脅威環境などの要因に基づき、その深刻度を判定します。

- 組織に与えるリスクの大きさに応じ、脆弱性を優先順位付けします。

- 資産の重要性など、脆弱性が存在する状況をはっきりさせます。

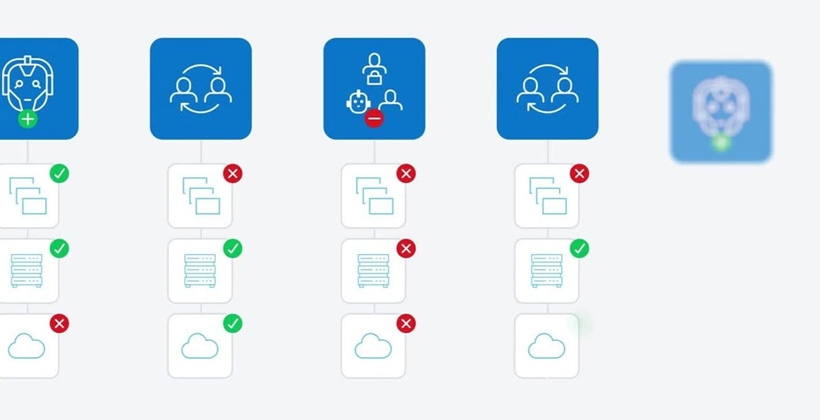

脆弱性管理のポリシーと枠組み

- 脆弱性管理に関わる目的、範囲、役割、責任、プロセスを概説します。

- 組織全体にわたって標準化されたアプローチを提示します。

- 主要な関係者(IT、セキュリティチーム、チームリーダーなど)を関与させます。

- プログラムが組織のより広範な目標とリスク管理戦略へ確実に沿うようにします。

脆弱性管理ソリューションに求めるもの

適切な脆弱性管理ソリューションを選択する際に注目すべき主要な機能としては、以下などが挙げられます。

資産検出機能

- 組織のネットワークに接続されたすべてのデバイス(サーバー、ワークステーション、モバイル端末、IoT(モノのインターネット)デバイスなど)の自動識別

- 堅牢な資産検出機能

- さまざまな環境(オンプレミス、クラウド、ハイブリッドなど)における認証済みおよび未認証のデバイスに関する可視性

コンプライアンスサポート

- 主要な規制、基準(GDPR、HIPAA、PCI DSSなど)へのコンプライアンスのサポート

- コンプライアンスの報告と監査のサポート

費用とライセンス条件

- 初期購入、導入、トレーニング、継続的なメンテナンスを含めた、許容可能な総所有コスト

- 法外なコストをかけない効果的なリスク低減とセキュリティ対策向上による、優れた投資利益率

- ライセンスの柔軟性

- 透明性の高い価格設定

統合オプション

- パッチ管理ツールとの統合

- カスタム ツールとの統合やさまざまなセキュリティ プロセスの自動化を実現する、堅牢なAPI(アプリケーション プログラミング インターフェース)サポート

- SIEM(セキュリティ情報イベント管理)、ITSM(ITサービス マネジメント)、エンドポイント保護プラットフォームなどの、セキュリティ インフラ統合

修正と緩和

- パッチ適用や設定変更などの自動修正

- 即時の修正が不可能な際のリスク軽減に向けた、軽減ガイダンス

レポート

- さまざまな関係者が抱える特定のニーズを満たすための、カスタマイズ可能なレポートと分析

- レポートでは、脆弱性の傾向、修正の進捗状況、コンプライアンスの状況に関するインサイトを提示する

拡張性とパフォーマンス

- IT資産数の増加に対応できる拡張性

- さまざまなネットワーク トポロジーに適応可能

- ネットワークやシステムのパフォーマンスに大きな影響を与えない効率的な動作

スキャン機能

- 組織固有のリスク許容度とセキュリティ ポリシーに合わせたカスタム リスク ルールと採点法を実現

- 脆弱性の優先順位付けを行うためのコンテキストと脅威インテリジェンスを組み込む

- 誤検出の最小化

- 構成エラーやパッチの欠落など、幅広い脆弱性を検出できる詳細なスキャンを実行

ユーザー インターフェースとユーザビリティ

- わかりやすいダッシュボード

- 簡単なスキャン設定

- 直感的なナビゲーション

- スタッフに対する最小限のトレーニング要件

- リスクと影響の視覚化

ベンダーのサポートとコミュニティ

- 積極的な開発

- 最上のカスタマー サービス

- 信頼性に優れた迅速な技術サポート

- 活気あるユーザー コミュニティ

脆弱性のカバー範囲

- さまざまなOS、アプリケーション、ネットワーク デバイスにわたるソフトウェアの欠陥、設定ミス、パッチの欠落に関連するものを含めた、広範囲にわたる脆弱性

- オンプレミス ハードウェア、仮想マシン、モバイル端末、クラウド環境、IoTデバイスなど、幅広い資産をカバー

- 定期的に更新され、最新の脆弱性を検知し、信頼性の高い脆弱性データベースを利用

- さまざまなOSとアプリケーションのサポート

脆弱性管理のFAQ

脆弱性管理に関するよくある質問に対する回答のうちいくつかを紹介します。

サイバー セキュリティにおける脆弱性にはどのような種類がありますか?

サイバー セキュリティにおいて、脆弱性とは攻撃者に悪用される可能性のある弱点を指します。脆弱性の例としては、セキュリティ対策の不備、人的要因、オープン ポート、弱い暗号化、設定ミスなどが挙げられます。

企業が脆弱性管理を必要とする理由は何ですか?

企業は、サイバー セキュリティやリスク管理戦略の基礎として脆弱性管理を求められます。そこには、以下を含む数々の理由が挙げられます。

- 技術変化への適応

- コスト管理

- セキュリティ対策の強化

- 事業継続性

- 評判と信頼の維持

- サイバー脅威に対する防御

- 法規制遵守

- デジタル トランスフォーメーションの確保

- 機密データ保護

- 関係者の信頼

- 戦略的リスク管理

脆弱性管理と脆弱性評価の違いは何ですか?

脆弱性評価とは、システム上の脆弱性を特定、定量化するプロセスです。脆弱性管理とは、脆弱性の評価、修正、軽減とともに、特定の時点におけるスキャンや評価による長期的な保護とセキュリティの向上を確保するためのモニタリングとコンプライアンス チェックを含む、より広範かつ継続的なプログラムです。

脆弱性管理と企業セキュリティ

効果的な脆弱性管理は、潜在的な脅威からの保護だけでなく、脆弱性の体系的な検出、分析、対応を確実に行うことで、組織のセキュリティ体制の強化を行います。サイバー セキュリティ リスクを管理するためのこの体系的かつプロアクティブなアプローチは、組織がサイバー脅威にさらされる可能性を大幅に低減し、重要な資産やデータを保護できます。