アタック サーフェスとは、攻撃者が足掛かりを得る可能性のある領域や、組織が脅威に対して脆弱なポイントを指す用語です。アタック サーフェスには、運用インフラ(ハードウェア、ソフトウェア、クラウド サービス、アプリケーションなど)から、それを実行、使用するユーザー(社員、IT担当者、セキュリティ担当者、パートナー、ベンダーなど)に至るまで、あらゆる領域が含まれます。サイバー犯罪者は、ネットワーク、システム、またはデータへの不正アクセスを行うために、組織のアタック サーフェスを考慮します。

アタック サーフェスの構成要素

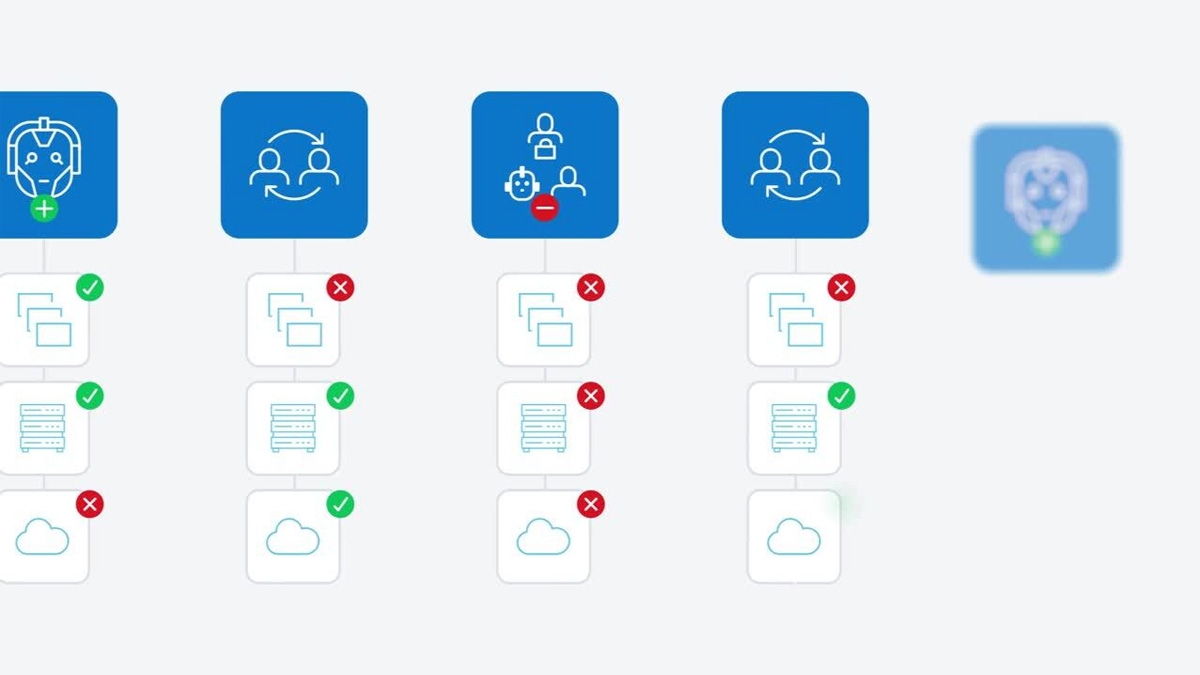

アタック サーフェスは攻撃ベクトルとも呼ばれており、次の要素で構成されています。

- 既知の資産既知の資産を管理する際は、インベントリを作成します。そのため、既知の資産は、アタック サーフェスにおいて最も管理しやすい要素であると言えます。既知の資産には、認可されたユーザー機器(コンピュータ、ノートパソコン、モバイル端末、プリンターなど)、組織のWebサイト、サーバー、およびそれらで稼働しているソフトウェアが含まれます。

- 不正な資産マルウェアやタイプミスを利用したドメインなど悪意のあるインフラを指します。

- 未知の資産未知の資産は、本質的に悪意があるわけではありませんが、脅威となります。未知の資産には、ユーザーがインストールしたプリンター、IoT端末、IT部門に知らせることなく制作された開発用、マーケティング向けWebサイトに至るまで、多岐にわたります。

- サード パーティ、フォース パーティ内部システムにアクセスできるサード パーティは、アタック サーフェスの一部です。これには、すべてのベンダーとその請負業者だけでなく、パートナー、契約社員も含まれます。

アタック サーフェスは、デジタルと物理の2つのカテゴリに分類されます。

デジタルアタック サーフェスとは

デジタルアタック サーフェスには、組織が使用する既知および未知のハードウェアとソフトウェア(例:アプリケーション、クラウド サービスのコード、IoT端末、ポート、サーバー、Webサイトなど)が含まれます。見落とされがちなデジタルアタック サーフェスのその他の要素には、次のようなものがあります。

物理的なアタック サーフェスとは

デジタルアタック サーフェスに注目が集まりがちですが、物理的なアタック サーフェスも同様に重要です。物理的なアタック サーフェスはアクセスが容易なため、サイバー犯罪者によって悪用されることが多いです。

- 廃棄されたハードウェア

- エンドポイント端末(例:デスクトップ コンピュータ、ハード ドライブ、IoT端末、ノート パソコン、モバイル端末、USBドライブ)

- 備品が配置されているオフィスまたはワークスペース

- ユーザー認証情報が記載された紙のメモ

アタック サーフェスと攻撃ベクトルの比較

アタック サーフェスと攻撃ベクトルは関連していますが、同じものではありません。アタック サーフェスとは、サイバー犯罪者が不正アクセスを行うために利用する領域や脆弱性のことです。一方、攻撃ベクトルとは、サイバー犯罪者が不正アクセスを行うために使用する戦術のことです。

アタック サーフェスの定義

アタック サーフェスを定義するには、考えられる弱点を特定し、脆弱性を評価する必要があります。また、ユーザーのロールと特権レベルを決定する必要もあります。

アタック サーフェスを定義する際の考慮事項は、次のとおりです。

アタック サーフェスを設計したら、視覚化ツールを使用して、アタック サーフェスのマップを作成すると便利です。

アタック サーフェスの管理

アタック サーフェスの管理では、各種プロセスとテクノロジーを併用して脆弱性を特定し、軽減します。アタック サーフェスの管理における主要な要素には、次のようなものがあります。

検出、インベントリ作成

効果的な資産管理を実現するには、既知および未知のすべてのリソースの正確なインベントリの作成が不可欠です。アタック サーフェス管理ソリューションでは、定期的に検出を実行し、新たに検出された資産をもとにインベントリを更新する必要があります。オンプレミス資産とクラウド資産を含む、インターネットに接続されている組織のすべてのIT資産を検出対象とする必要があります。

継続的な監視

アタック サーフェス管理ソリューションは、インベントリに登録されたすべてのリソースをリアルタイムで継続的に監視し、攻撃ベクトルとなる可能性のある脆弱性を検出する必要があります。

評価と優先順位付け

アタック サーフェスの管理では、潜在的な脆弱性の評価と優先順位付けを行う必要があります。具体的には、セキュリティ リスクと脆弱性に基づいて資産にスコアを割り当て、そのスコアをもとに、軽減と修正の優先順位付けを行います。

縮小と修正

脆弱性が検出された場合、アタック サーフェス管理ソリューションは、セキュリティ部門がアタック サーフェスを縮小するための措置を講じるのに役立ちます。

アタック サーフェスを縮小するためのベスト プラクティス

アタック サーフェスから企業を守る最善策の一つは、アタック サーフェスを縮小することです。ここでは、アタック サーフェスを縮小するためのアプローチをいくつか紹介します。

脆弱性スキャンを定期的に実施

定期的なネットワークのスキャンと分析は、軽減すべき脆弱性を特定し、アタック サーフェスを縮小するのに役立ちます。脆弱性スキャンは、排除すべきかIT管理下に置くべきかを判断するための不正または未知のリソースを特定することで、アタック サーフェスを縮小する取り組みもサポートします。

サイバー脅威やセキュリティ プロトコルに関するユーザー教育

サイバー セキュリティへの意識向上を目的とした研修を定期的に実施することで、社員をリスクからセキュリティ エキスパートへと変貌させることができます。ユーザーは、セキュリティ プロトコルを遵守、実施する方法や、サイバー脅威とリスクを理解する方法について学ぶことで、アタック サーフェスを縮小できます。

ゼロトラスト セキュリティ モデルの実装

セキュリティに対するゼロトラストアプローチは、露出を制限することでアタック サーフェスを縮小するのに役立ちます。ゼロトラストでは、必要と認められた認可済みユーザーのみがリソースにアクセスできるため、侵害される可能性のあるアクセス ポイントを最小化できます。

ソフトウェアを常に最新の状態に保つ

パッチとソフトウェアのアップデートを定期的にインストールするためのプロセスを作成します。

アイデンティティ(ID)管理の活用

ID管理は、誰がどのリソースにアクセスできるのかを可視化し、不要なアクセス権限や未認証のアクセス権限を削除することで、アタック サーフェスを縮小するのに役立ちます。

オープン ポートの制限

組織にとってオープン ポートは必要なものですが、開いたまま放置されているポートが多すぎる傾向にあります。使用していないポートを閉じることで、アタック サーフェスを縮小できます。

ネットワークのセグメンテーション

ネットワークのセグメンテーションでは、ファイアウォールやネットワークを小さな単位に分割するマイクロセグメンテーションを使用して、「孤島」のように隔離された保護領域にリソースを格納することで、アタック サーフェスを最小化できます。

システムとプロセスの簡素化

複雑さを最小限に抑えることは、アタック サーフェスを縮小するのに大いに役立ちます。具体的には、管理プロセスとセキュリティ ポリシーを改善し、古くなった、または使用されていないソフトウェアや端末を無効化することで、エンドポイントを削減する、といった措置が含まれます。

厳格なアクセス制御の使用

アクセス制御を実施し、厳密に管理することで、内部および外部から機密データやリソースへのアクセスを制限し、特定のユーザーがアクセスしたアプリケーションやデータを追跡する必要があります。また、物理的なアクセス制御措置を組み込むことも重要です。

アタック サーフェスを減らし、セキュリティを向上

アタック サーフェスの範囲を理解することは、容易なことではありません。しかし、多くの組織は、アタック サーフェスの管理や縮小に関するベスト プラクティスに従うことで、サイバー セキュリティ体制を大幅に改善できます。他のサイバー セキュリティ施策と同様に、セキュリティを向上させることで、組織全体にプラスの影響を与えることができます。