ブログ記事

データ侵害とは

データ侵害とは、機密情報、非公開情報、個人情報、保護されたデータが、権限のない第三者に暴露、持ち出されたり、損なわれたりするサイバーセキュリティ上のインシデントです。「データ侵害」という言葉は、「サイバー攻撃」と同義であるとしばしば誤って使われます。

データ侵害とサイバー攻撃の大きな違いは、データ侵害は、機密情報の漏洩を引き起こすセキュリティ インシデントの一種であるということです。重要なのは、通常デジタル情報を指すデータ漏洩が、書類、フラッシュドライブ、ノートパソコン、モバイルデバイス、外付けハードドライブなどの物理メディア上のデータも含むということです。一方、サイバー攻撃は、データ侵害を引き起こすこともありますが、DDoS攻撃などの他の悪意のある活動も含まれます。

中小企業から大企業、医療機関、学校、政府機関、個人に至るまで、種類や規模を問わず、あらゆる組織がデータ侵害のリスクにさらされています。主に、次のような情報がデータ侵害の標的となります。

データ侵害が発生すると、元のデータを損失することなくコピーまたは送信される可能性があります。また、データ侵害によって情報の盗難やランサムウェアが発生し、データにアクセスできなくなる可能性があります。報復や壊滅的な混乱を引き起こそうとする目的で、データが単に破壊される場合もあります。

データ侵害のコスト

データ侵害が発生すると、ハードコストとソフトコストの両方が発生する可能性があります。つまり、データ侵害には金銭的コストと、風評被害や機会損失など一時的な被害をもたらす可能性があります。

多くの場合、両方の種類の損害が発生します。たとえば、一般的なデータ侵害であるランサムウェア攻撃を受けた場合、組織は自社データへのアクセス権限を取り戻すために、多額の身代金を支払うことになる可能性があります。また、データ侵害の噂が広まると、自社の評判が損なわれる可能性があります。

データ侵害により、他にも次のような数多くのコストが発生します。

事業中断による生産やサプライチェーンへの影響

データ侵害の特定、封じ込め、評価、修復に加えて、将来のインシデントを防ぐために必要な監査、通知、プロセスや技術の変更

機密情報の保護能力に対する懸念による顧客の喪失

データ侵害に伴うその他のビジネスコストには、次のようなものがあります。

コンプライアンス違反による罰金

顧客への通知

上場企業の株価下落

保険料の値上げ

知的財産の損失

広報費

データ侵害の最終的な損害は、組織の規模、種類、漏洩の原因によって異なります。

データ侵害が発生する理由

データ侵害の動機には、次のようなものがあります。

金銭目的:金銭や売却可能な価値のある資産を盗む

地政学的な理由:特定の政治家や政府に損害や混乱を引き起こす

個人的な理由:否定的な言動を実際に受けた、または受けたと認識したことによる報復

名声のため:技術的な力量を示す自己顕示欲(例:著名なシステムのハッキングする)

サイバー犯罪者の場合、主な動機は金銭目的です。たとえば、データ侵害を通じて盗んだ機密情報をダーク ウェブ上で売買することが多いです。盗まれた機密情報は、次の目的にも使用される可能性があります。

政府給付金の申請

虚偽の確定申告による還付金の受け取り

文書偽造(例:運転免許証、パスポート)

クレジット カードの申し込み、利用

銀行口座または投資口座からの引き出し

データ侵害が発生する仕組み

データ侵害を発生させる方法は、いくつかあります。ここでは、一般的に使用される経路の例を紹介します。標的型攻撃によるデータ侵害は、特定の個人または組織を標的として、機密情報を入手します。戦術には次のようなものがあります。

偶発的なデータの流出、露出

カード スキマー、POSシステムへの侵入

分散型サービス拒否(DDoS)攻撃

ヒューマン エラー

端末の紛失または盗難

悪意のある内部関係者

マルウェア

パスワードの推測

フィッシング攻撃

物理的なセキュリティ侵害

ランサムウェア

キーストロークの記録

ソーシャル エンジニアリング攻撃

スピア フィッシング

SQL(構造化照会言語)インジェクション

認証情報の盗難または漏洩

脆弱性の悪用

どのような経路であれ、通常、類似の攻撃パターンに従ってデータ侵害を試みます。データ侵害計画の主な手順は、次のとおりです。

潜在的なターゲットの観察攻撃プロセスを開始するにあたり、サイバー犯罪者は、まずターゲットを見つけて、脆弱なセキュリティシステム、オープンポート、アクセス可能なプロトコルなどの技術的な脆弱性を特定して攻撃を開始します。また、システムへの特権アクセスを持つ大規模なグループ(フィッシング)または個人(スピア フィッシング)を標的とする、ソーシャル エンジニアリング キャンペーンを計画する場合もあります。

セキュリティ侵害の実行攻撃者は、セキュリティ侵害を成功させ、システムやネットワークへのアクセス権限を取得します。

アクセス権限の確保ターゲットとなるシステムが目的のアクセス権限を提供しない場合、サイバー犯罪者はネットワーク間を横断的に移動し、特権昇格を利用して、他のシステムやユーザー アカウントにアクセスして侵害します。

データ侵害の実行目的の機密データを特定すると、攻撃者はそのデータを外部に持ち出し、ブラックマーケットやダークウェブで販売したり、身代金目的で利用します。

データ侵害の事例

データ侵害を実行する方法は数多くあります。ここでは、データ侵害の事例をいくつか紹介します。

サイバー犯罪者は、小売業者を標的とした攻撃を実行し、レジを通じて機密データにアクセスしました。ネットワークを保護するために使用されていた暗号化は、脆弱なものでした。サイバー犯罪者は無線ネットワークを解読し、店舗のレジからバックエンド システムに侵入することができました。このデータ侵害の結果、25万件を超える顧客記録が流出しました。

別のインシデントでは、数十億人の個人の氏名、生年月日、メールアドレス、パスワードが流出しました。この事例では、サイバー犯罪者は、組織が使用していたCookieシステムの脆弱性を悪用しました。

もう一つの事例では、ある組織のネットワーク監視システムが攻撃の手段として使用されました。サイバー犯罪者は、このシステムを利用してマルウェアをひそかに顧客に配布し、顧客のシステムに侵入して機密情報にアクセスすることができました。

別の事例では、サイバー犯罪者は標的となる組織の社員のパスワードをダークウェブ上で購入しました。サイバー犯罪者は、この1つのパスワードをネットワークに侵入に利用し、ランサムウェア攻撃を実行しました。これにより、数百万ドルの損害が発生しました。

組織がユーザーのパスワードを暗号化するために使用したハッシュ化プロセスに問題があったため、脆弱性を修正するために、数億人ものユーザーにパスワードを変更してもらうという、大規模な措置が必要になりました。

安全でない直接オブジェクト参照(IDOR)により、10億件近くの機密文書が流出しました。このWebサイト設計エラーは特定の個人にリンクを提供することを目的としていましたが、そのリンクが一般に公開され、文書が露出してしまいました。

データ侵害の防止

効果的なデータ侵害防止プログラムは、テクノロジーとプロセスで構成される多層防御を用いて構築されています。ここでは、データ侵害防止戦略のさまざまな構成要素のうち、主要なものをいくつか紹介します。

教育・研修

データ侵害の主な原因は、人間を介した攻撃です。一般的に、人間には本質的な弱点があるため、データ侵害防止戦略において最も脆弱な部分であると考えられています。

これに対処するには、セキュリティ研修が不可欠です。社員は、フィッシング等のサイバー攻撃を認識、回避する方法だけでなく、偶発的なデータ侵害や流出を防ぐために、機密データの取り扱い方法を学ぶ必要があります。

エンドポイントでの脅威の検出・応答

PCやサーバといったエンドポイントでの検知と対応を行う仕組みは、EDRややEDTRと呼ばれ、エンドポイント セキュリティのための統合ソリューションを提供します。EDRは、エンドポイント データのリアルタイムかつ継続的な監視、収集と、ルール ベースの自動応答、分析機能を組み合わせて、サイバー攻撃を特定、無力化することで、データ侵害を防止します。

IDアクセス管理(IAM)

IDアクセス管理(IAM)ソリューションは、データ侵害に対する強力な防御機能を提供します。IAMソリューションの機能には、強力なパスワード ポリシー、パスワード管理、二要素認証(2FA)、多要素認証(MFA)、シングル サイン オン(SSO)、ロールベース アクセスが含まれます。これらのテクノロジーやプロセスは、攻撃者が盗難または漏洩した認証情報を使用して、データ侵害を実行するのを防ぐのに役立ちます。

インシデント対応計画

インシデントに備えることは、データ侵害に対する最善の防御策の一つです。インシデント対応計画では、インシデントが確認された場合、またはその疑いがある場合、インシデントの発生前、発生中、発生後のデータ侵害への対処方法を詳細に説明します。

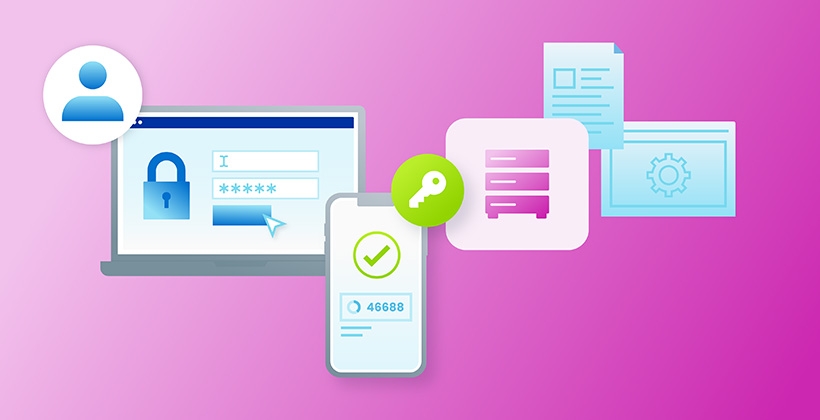

多要素認証(MFA)

多要素認証(MFA)を使用すると、ユーザー、パスワード固有の脆弱性を克服できます。ユーザーは、単にユーザー名とパスワードを入力するのではなく、複数段階のアカウント ログイン プロセスを実行する必要があります。

MFAでは、ユーザーはアイデンティティ(ID)を検証するために、追加の手順を完了する必要があります。たとえば、ユーザーはメールやテキスト メッセージで送信されたコードを入力する、秘密の質問に答える、または生体認証スキャン(指紋、顔、網膜など)を実行するように求められる場合があります。

ペネトレーション テスト

ペネトレーション テスト(ペンテストまたは倫理的ハッキングとも呼ばれます)は、サイバー攻撃をシミュレーションしてシステムをテストし、悪用可能な脆弱性を特定することで、データ侵害を防止するのに役立ちます。ペネトレーション テスターは、サイバー犯罪者と同様のツール、手法、プロセスを使用して、漏洩につながる可能性のある現実世界の攻撃をシミュレーションします。

ソフトウェアのアップデートとセキュリティ パッチ

ソフトウェアやオペレーティング システム(OS)のアップデート、パッチが利用可能な場合、必ずインストールする必要があります。多くの場合、これらのアップデートには、データ侵害につながる可能性のある脆弱性を修正するパッチが含まれています。

強力なパスワード

強力なパスワードを使用すると、一般的なサイバー攻撃ベクトルの一つを排除できます。サイバー犯罪者は、多くの人々が脆弱なパスワードを使用していることを認識しており、そうしたパスワードを悪用してパスワード スプレー攻撃を実行することが多いです。サービスやアプリケーションで異なるパスワードを使用することをユーザーに要求するポリシーと、強力なパスワードを組み合わせることで、データ侵害の試みに対する効果的な防御をサポートできます。

ゼロトラスト セキュリティ アプローチ

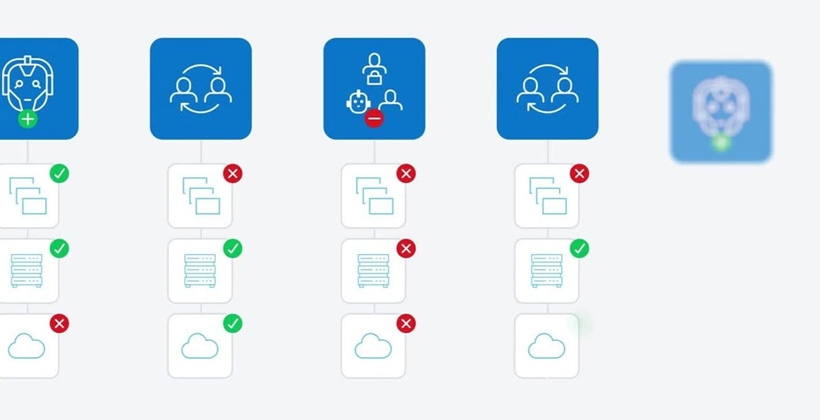

ゼロトラスト セキュリティ アプローチでは、ネットワーク内であっても、ユーザーやシステムを信頼すべきではないことを前提としています。ゼロトラスト セキュリティ アプローチの主要な要素は次のとおりです。

ネットワークまたはネットワーク リソースにアクセスしようとするユーザーまたはシステムの継続的な認証、認可、検証

最小権限アクセス(タスクまたはロールに必要な最小権限のみを許可)

すべてのネットワーク アクティビティの包括的な監視

データ侵害リスクの軽減

データ侵害を特定した場合、迅速かつ包括的な対応が重要です。ここでは、5つの主要な手順を解説します。

データ侵害リスクを軽減するための準備

データ侵害は、最も一般的かつコストのかかるサイバー セキュリティ インシデントの一つであると考えられています。データ侵害は、地域や規模を問わず、あらゆる組織に影響を与え、広範囲にわたる被害をもたらし、経済的、物理的な損害を引き起こす可能性があります。

データ侵害に対する最善の防止策は、備えることです。これには、早期の検出、対応を徹底するために、強力な技術、プロセス ベースの防止策を導入することが含まれます。

適切なツールと手順を実装し、すべてのシステムをテストすることが重要です。このプロアクティブなアプローチにより、データ侵害が発生する前に脆弱性を特定できます。脆弱性を特定、修正するための措置を講じるとともに、対応計画を策定、実践することは、機密情報の漏洩を阻止するのに大いに役立ちます。

FAQ

よくある質問

データ侵害と情報漏洩の違いは何ですか?

データ侵害は、個人を特定できるデジタル情報やその他の機密情報が盗まれることを指しますが、情報漏洩は、ミスやプロセスの誤りによって機密情報が外部に流出することを意味します。

データ侵害の例は?

顧客情報へのアクセスを目的としたサイバー攻撃、従業員が誤ってウイルスが含まれるファイルをダウンロードする可能性、サードパーティによる模倣サイトの設置などが挙げられます。