La gestion du risque cyber, également dénommée gestion du risque de cybersécurité, est un processus continu d’identification, d’analyse, de hiérarchisation, de gestion et de surveillance des actifs numériques en vue de réduire les risques et de protéger les systèmes sensibles contre les menaces de cybersécurité. Partie intégrante de toutes les opérations informatiques et métier, la gestion du risque cyber est une fonction stratégique pour tous les types d’entreprises.

Les risques ne cessant de croître et d’évoluer, les entreprises adoptent une approche globale pour gérer le risque cyber.

Cette approche garantit que les entreprises disposent d’un programme complet et cohérent qui soutient les démarches de conformité, tout en renforçant la cybersécurité dans son ensemble.

En matière de gestion du risque cyber, il ne faut pas négliger la cause première de ce type de risque. Découvrez comment protéger les identités numériques.

Le processus de gestion des risques cyber

Pour être véritablement global, un processus de gestion du risque cyber doit avant tout permettre la participation de toutes les parties prenantes.

La plupart des processus de gestion du risque cyber se décompose en plusieurs étapes : :

- Le cadrage du risque définit le contexte de prise de décision en matière de risque.

- L’évaluation du risques détermine l’exposition, la probabilité d’exploitation et l’impact potentiel.

- La réponse au risque cyber comprend des plans de remédiation et l’établissement de priorités dans ce domaine.

- Les plans de surveillance des risques fournissent des orientations sur la mise en œuvre des contrôles de surveillance continue.

Importance de la gestion des risques cyber

Cette dernière est essentielle parce qu’elle fournit à l’entreprise les informations nécessaires à la mise en œuvre proactive des mesures de protection en matière de cybersécurité, à l’atténuation des vulnérabilités et à la réponse aux menaces. Parce qu’il s’agit avant tout d’un défi global, la gestion du risque cyber sensibilise l’entreprise aux cyber menaces et au rôle de chacun dans la neutralisation des risques et dans la réponse à y apporter. En outre, la structure et les processus qui accompagnent la gestion du risque cyber donnent aux collaborateurs les outils dont ils ont besoin pour participer activement aux efforts de l’entreprise.

A un niveau plus approfondi, la gestion de risques cyber offre une approche plus opérationnelle aux équipes de sécurité. Grâce aux informations tirées de ces programmes, les analystes disposent d’un contexte enrichi pour combattre les menaces ciblées, leur permettant ainsi de mieux appréhender la menace cyber.

La gestion du risque cyber revêt une importance particulière pour les entreprises car elle leur fourni un cadre structuré permettant d’identifier, d’analyser, de hiérarchiser, de gérer et de surveiller les menaces cyber, notamment :

- La compromission d’identifiants

- L’activité sur le dark web

- Initiés malveillants au sein de l’entreprise

- Malware

- Ransomwares

- La fuite de données sensibles

- Risques liés à des intervenants externes

Une approche opérationnelle et des bénéfices concrets pour les entreprises

Mettre en oeuvre une gestion du risque cyber présente de nombreux avantages :

- Identification proactive des vulnérabilités potentielles

- Cartographie et surveillance des surfaces d’attaque afin d’identifier les vulnérabilités et de réduire ainsi ces surfaces

- Concentration des ressources sur les menaces susceptibles de cibler des actifs sensibles ou d’importance critique

- Réponse efficace aux menaces en constante évolution

- Improved compliance with regulations such as:

- Règlement Général sur la Protection des Données (RGPD)

- Loi américaine sur la portabilité et la responsabilité en matière d’assurance maladie (HIPAA)

- Norme de sécurité des données de l’industrie des cartes de paiement (PCI – DSS)

- Accélération de la reprise de l’activité après un incident grâce à des sauvegardes prêtes à l’emploi et à des plans d’intervention éprouvés

- Meilleure compréhension du risque cyber au sein de l’entreprise

- Amélioration de la posture globale de cybersécurité

- Renforcement de la sécurité des données

- Confiance accrue dans les mesures de sécurité et de protection de la vie privée

Élaboration d’un plan de gestion des risques cyber

Un plan de gestion du risque cyber comporte quatre composantes essentielles.

Identifier les risques liés à la cybersécurité Identifier les risques liés à la cybersécurité (c’est-à-dire les conséquences négatives liées aux menaces pesant sur les systèmes informatiques). Cette phase comprend la découverte et la cartographie de tous les actifs numériques afin de quantifier l’étendue de surface d’attaque ; la carte est utilisée comme base pour surveiller les activités cybercriminelles.

Évaluer le risque cyber.

Cette phase comprend les étapes essentielles suivantes :

- Répertorier tous les actifs.

- Quantifier l’importance de chaque actif et les classer par ordre de priorité.

- Évaluer les menaces pesant sur les actifs.

- Identifier les vulnérabilités des actifs.

- Déterminer la probabilité qu’une attaque se produise.

Mettre en œuvre des tactiques d’atténuation des cyberrisques.

Déterminer les tactiques appropriées en fonction des priorités et élaborer un plan pour les appliquer aux risques, le cas échéant.

Surveiller les risques en permanence.

Une fois les risques identifiés, élaborer des plans de surveillance continue.

Cadres de gestion des risques cyber

Il existe un certain nombre de cadres de gestion du risque cyber. Certains ont été élaborés pour des organismes publics, d’autres par des entreprises qui les ont mis à la disposition du public. Certaines entreprises sont tenues de respecter un ou plusieurs de ces cadres, tandis que d’autres les utilisent pour élaborer leurs propres directives.

Indépendamment de la manière ou de la raison pour laquelle ils sont utilisés, toute entreprise peut bénéficier de systèmes et de méthodologies éprouvés, définis dans les cadres suivants de gestion du risque cyber.

Cadre de gestion des risques du NIST

Le cadre de gestion des risques (RMF) est un modèle complet, souple, reproductible et mesurable pour gérer les risques cyber. Il inclut les risques liés à la sécurité de l’information et à la protection de la vie privée.

Ce cadre intègre la gestion des risques de sécurité, de vie privée et de chaîne d’approvisionnement dans le cycle de vie des systèmes. Il englobe des technologies variées, allant des anciens systèmes de contrôle industriel (ICS) aux dispositifs modernes de l’Internet des objets (IoT).

Les recommandations fournies dans le cadre du NIST sont applicables aux entreprises de toutes tailles et de tous secteurs confondus, pour les aider à identifier, éliminer et minimiser les risques liés à la mise en œuvre des systèmes informatiques.

Le cadre du NIST repose sur le processus en sept étapes :

| Étape | Description |

|---|---|

| Préparation | Détaille les activités essentielles de préparation d’une entreprise à la gestion des risques liés à la sécurité et à la protection de la vie privée. |

| Classification | Indique comment classer le système et les informations traitées, stockées et transmises sur la base d’une analyse d’impact. |

| Sélection | Facilite la sélection de l’ensemble des contrôles NIST SP 800-53 nécessaires à la protection du système sur la base de l’évaluation des risques. |

| Mise en œuvre | Fournit des bonnes pratiques sur la mise en œuvre des contrôles et la documentation de leur déploiement. |

| Évaluation | Oriente les évaluations afin de déterminer si les contrôles sont en place, s’ils fonctionnent comme prévu et s’ils produisent les résultats escomptés. |

| Autorisation | Indique à un responsable qu’il doit prendre une décision fondée sur les risques pour autoriser la mise en production du système. |

| Surveillance | Oriente la surveillance continue de la mise en œuvre des contrôles et de l’état des risques, connus et nouveaux, pour les systèmes concernés. |

La publication spéciale 800-30 du NIST

La publication spéciale 800-30 du NIST , intitulée Guide d’évaluation des risques, offre un cadre pour évaluer les risques cyber. Elle permet de documenter ces risques afin qu’ils soient compréhensibles pour le comité de direction ou le conseil d’administration.

Cette norme soutient la gestion du risque cyber en fournissant une terminologie commune. Elle facilite ainsi la collaboration entre responsables techniques et métiers, renforçant leur coordination et leur compréhension mutuelle.

Elle renforce la coordination des équipes et les aide à prendre des décisions éclairées sur l’affectation des ressources. Ces décisions tiennent compte des types de menaces ainsi que des risques opérationnels et financiers.

Les informations fournies reposent sur une évaluation initiale du risque cyber qui analyse les normes régissant les systèmes. Cette évaluation identifie les problèmes de sécurité potentiels et propose des mesures correctives adaptées.

Les fonctions essentielles du cadre de cybersécurité du NIST

Le cadre de cybersécurité du NIST (NIST CSF) fournit un ensemble complet de bonnes pratiques visant à standardiser la gestion du risque cyber. Il détaille les fonctions recommandées et les résultats liés aux fonctions essentielles de gestion des risques (protection, détection, identification, réponse et récupération). Ce cadre est conçu pour aider les entreprises à mieux gérer et réduire les risques cyber de tous types (malware, compromission des mots de passe, attaques d’ingénierie sociale, les attaques par déni de service distribué (DDoS), l’interception du trafic et les ransomwares).

Parmi les directives relatives à la gestion du risque cyber, le CSF du NIST stipule que « l’entreprise est consciente des risques de cybersécurité qui pèsent sur ses opérations (y compris sa mission, sa fonction, son image ou sa réputation), sur ses actifs et sur ses collaborateurs ». Il précise en outre que « l’entreprise doit définir ses priorités, ses contraintes, sa tolérance au risque et ses suppositions afin d’étayer ses décisions en matière de risque opérationnel ».

Les recommandations stratégiques du NIST pour réduire les risques

Le cadre de cybersécurité (CSF) du NIST recommande aux entreprises de prendre des mesures spécifiques pour réduire les risques :

- Analyser les menaces, les vulnérabilités, les probabilités et les impacts afin de hiérarchiser les risques encourus et les réponses à apporter.

- Identifier et documenter les vulnérabilités des actifs.

- Identifier et documenter les risques internes et externes encourus, leur impact potentiel sur l’activité de l’entreprise et leur probabilité d’occurrence.

- Exploiter les renseignements sur les cybermenaces fournis par les forums de partage d’informations.

Le cadre CSF du NIST comporte également une section détaillant les grandes lignes d’une stratégie de gestion des risques, précisant que « les priorités, les contraintes, les tolérances au risque et les hypothèses de l’entreprise doivent être préalablement établies pour soutenir les décisions en matière de risques opérationnels ». En outre, le cadre demande aux entreprises d’établir et de mettre en œuvre des processus pour identifier, évaluer et gérer les risques liés à la chaîne d’approvisionnement.

La norme ISO/IEC 27001

L’Organisation internationale de normalisation (ISO) a élaboré la norme ISO/IEC 27001 en partenariat avec la Commission électrotechnique internationale (IEC). Ce cadre fournit un ensemble de normes de gestion systématique des risques liés aux systèmes d’information. Les normes relatives à la gestion des risques cyber stipulent que les entreprises doivent notamment :

- Analyser et évaluer en permanence les risques liés à la sécurité de l’information.

- Veiller à ce que les évaluations successives des risques produisent des résultats cohérents, valides et comparables.

- Établir et actualiser des critères de risque en matière de sécurité de l’information.

- Identifier les risques associés à la perte de confidentialité, d’intégrité et de disponibilité (par exemple, la triade CIA) des informations relevant d’un système de gestion de la sécurité de l’information.

- Identifier les responsables des risques recensés et les parties prenantes concernées.

Cadre de gestion des risques du ministère de la Défense américain

Ce cadre de gestion des risques (RMF) définit les lignes directrices en matière de gestion des cyberrisques que les agences du ministère de la Défense américain (DoD) doivent utiliser pour évaluer et gérer les risques liés à la cybersécurité. Selon ce cadre, une stratégie de gestion du risque cyber doit s’appuyer sur sept étapes clés :

- Préparer.

- Catégoriser les systèmes d’information.

- Sélectionner les contrôles de sécurité.

- Mettre en œuvre les contrôles de sécurité.

- Évaluer les contrôles de sécurité.

- Autoriser le système d’information.

- Surveiller les contrôles de sécurité.

Analyse factorielle des risques liés à l’information

Le cadre d’analyse factorielle des risques liés à l’information (FAIR) a été développé pour aider les entreprises à mesurer, analyser et comprendre les risques liés à l’information. Ce modèle quantitatif et probabiliste de gestion et d’analyse des risques cyber se décline en deux composantes : la fréquence et l’ampleur des pertes. Il évalue ensuite la portée de la menace, la vulnérabilité, la force de résistance et les types de pertes afin de calculer le risque et l’impact des incidents de sécurité.

Évaluation des menaces, des actifs et des vulnérabilités critiques sur le plan opérationnel

La méthode d’évaluation des menaces, des actifs et des vulnérabilités critiques sur le plan opérationnel (OCTAVE) a été développée par le Software Engineering Institute de l’université Carnegie Mellon. Elle propose une approche collaborative visant l’évaluation, la planification et l’atténuation des risques. La méthode OCTAVE comporte trois phases de haut niveau :

- Détermination des moteurs et des objectifs

- Identification des actifs critiques et des menaces

- Élaboration de plans et de stratégies d’atténuation

La méthode OCTAVE permet aux entreprises de déterminer leur profil de risque, leurs actifs et leurs dépendances, et de concevoir des solutions répondant à leurs besoins et objectifs spécifiques.

Afin de mieux répondre aux besoins du marché, la méthode OCTAVE se décline en deux sous-versions : OCTAVE Allegro pour les petites et moyennes entreprises et OCTAVE FORTE pour les grandes entreprises. OCTAVE FORTE (FOR The Enterprise) propose une gestion du risque cyber en dix étapes :

- Établir une gouvernance et une appétence au risque.

- Définir la portée des services et des actifs critiques.

- Identifier les exigences de résilience des actifs.

- Mesurer les capacités actuelles.

- Identifier les risques, les menaces et les vulnérabilités pesant sur les actifs.

- Analyser les risques par rapport aux capacités.

- Planifier la réponse.

- Mettre en œuvre le plan de réponse.

- Surveiller et mesurer l’efficacité.

- Réviser, mettre à jour et reitérer.

OCTAVE Allegro propose aux PME une gestion du risque cyber en huit étapes :

- Établir des mesures et des critères de risque.

- Élaborer un profil des actifs informatiques.

- Identifier les conteneurs d’actifs informatiques.

- Identifier les domaines sensibles.

- Identifier les scénarios de menace.

- Identifier les risques.

- Analyser les risques.

- Sélectionner les scénarios de réponse.

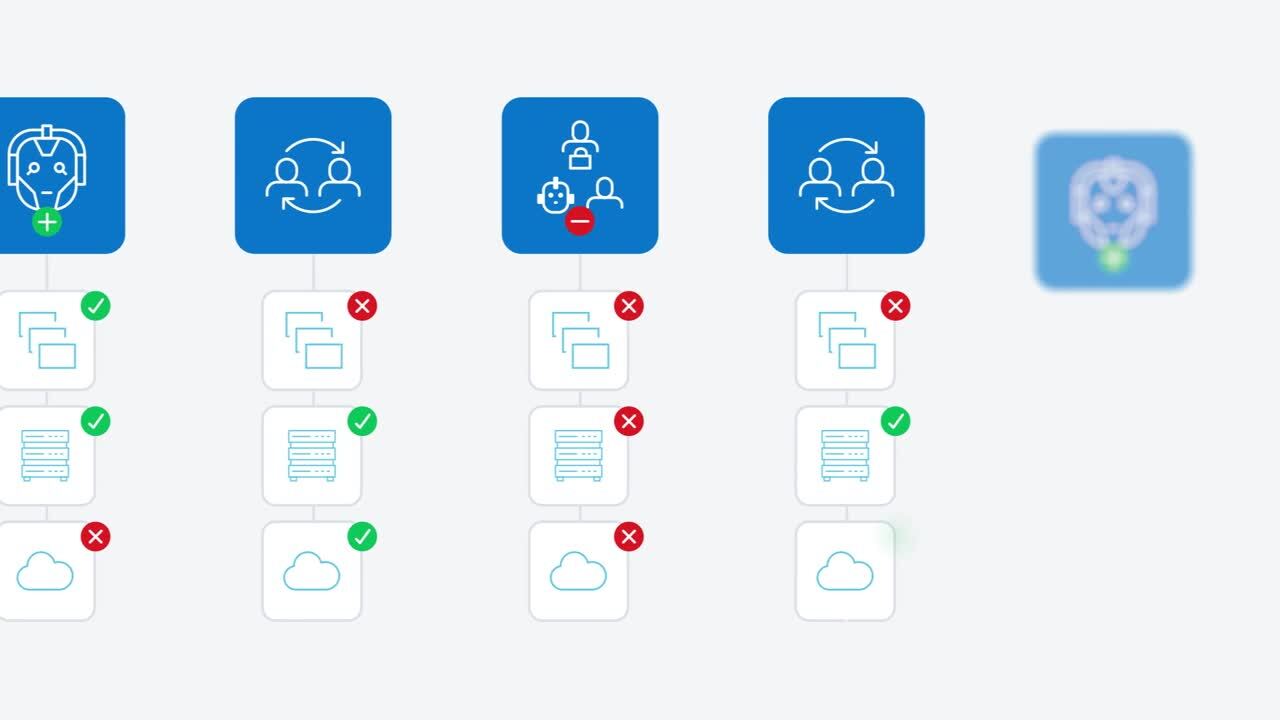

Rôles de la gestion des risques cyber

La gestion du risque cyber comporte un certain nombre de rôles, dont beaucoup sont périphériques. Les rôles de gestion des risques dans les entreprises peuvent être les suivants :

Directeur de la sécurité de l’information (CISO)

Le CISO supervise la stratégie globale de cybersécurité de l’entreprise. Dans ce cadre, il est responsable de la gestion des cyberrisques.

Pour accompagner les initiatives de gestion des cyberrisques, les CISO travaillent en étroite collaboration avec d’autres cadres dirigeants afin de s’assurer que les programmes et les processus de cybersécurité s’alignent sur les exigences des fonctions des opérations métier et sur la tolérance au risque de l’entreprise, et qu’ils répondent à ces exigences. Les CISO supervisent également d’autres fonctions de gestion du risque cyber :

- Équilibre entre le besoin de sécurité et les exigences opérationnelles de l’entreprise

- Communication des messages clés relatifs à la sécurité, aux risques et aux incidents aux parties prenantes, techniques et non techniques.

- Identification, évaluation et hiérarchisation des risques de sécurité

- Supervision de l’évaluation et de la gestion des risques de cybersécurité associés aux relations avec des intervenants externes

Cadre responsable du risque cyber (CRE)

Le CRE est un cadre supérieur responsable de la gestion du risque cyber, notamment de l’évaluation, de l’analyse, de l’atténuation et de la surveillance des risques. Dans les grandes entreprises, le CRE est un directeur des risques ou Chief Risk Officer. Le CRE est également chargé d’aider l’entreprise à déterminer les niveaux d’acceptation des risques et de superviser la mise en œuvre de programmes de gestion correspondants.

Analyste du risque cyber

Un analyste du risque cyber, parfois appelé coordinateur du risque cyber, est chargé des tâches suivantes :

- Alignement des processus et des contrôles de cybersécurité sur les cadres de référence et les systèmes internes pertinents

- Analyse des risques potentiels pour les entreprises et leurs clients

- Réalisation d’évaluations de la sécurité et d’examens de la politique

- Création de rapports d’analyse des risques cyber

- Évaluation du niveau de risque cyber de l’entreprise

- Identification, évaluation et consultation sur les domaines de risque de cybersécurité pour résoudre ou atténuer les risques

- Eclairer les décisions relatives à l’atténuation et à l’acceptation des risques

- Supervision des aspects opérationnels de la détection des menaces

- Promouvoir l’analyse, la classification et à la réponse au risque cyber dans l’ensemble de l’entreprise.

Gestionnaire des programmes de cybersécurité

L’une des nombreuses responsabilités des gestionnaires des programmes de cybersécurité est de veiller à ce que les projets de cybersécurité s’inscrivent dans la stratégie de gestion des risques cyber de l’entreprise.

Spécialiste de la sensibilisation et de la formation à la sécurité

Le spécialiste de la sensibilisation à la sécurité doit informer les utilisateurs sur les risques cyber menaçant l’entreprise. Il veille également à ce que les protocoles de sécurité permettant d’atténuer ces risques soient bien compris.

Pour cela, il partage des informations et organise des formations. Ces actions permettent aux collaborateurs d’acquérir les compétences et ressources nécessaires pour adhérer au programme global de gestion du risque cyber.

Gestionnaire des risques liés aux intervenants externes

Le gestionnaire des risques liés aux fournisseurs évalue et gère les risques cyber associés aux intervenants externes. Ces intervenants incluent notamment les partenaires, fournisseurs et clients.

Il participe à l’élaboration de critères de risque acceptables. Il s’assure également que ces tiers respectent ces normes grâce à des évaluations et audits réguliers.

Gestion des risques cyber : meilleures pratiques et fonctionnalités clés

Tout programme efficace de gestion du risque cyber se doit de proposer un certain nombre de bonnes pratiques et de capacités de soutien parmi lesquelles :

- Définition des rôles et des responsabilités spécifiques

- Élaboration de politiques et d’outils robustes d’évaluation des risques liés aux fournisseurs

- Identification des risques émergents, tels que les changements de réglementation et l’évolution des vecteurs de menace

- Identification et évaluation de l’efficacité des contrôles de sécurité et d’autres mesures d’atténuation

- Test régulier des contrôles de sécurité

- Utilisation de cadres de gestion du risque cyber

Les outils permettant la gestion du risque cyber prennent en charge les tâches suivantes :

- Analyse

- Audit

- Collaboration et communication

- Gestion des données

- Gestion et suivi des problèmes

- Etablissement de rapports

- Optimisation des flux de travail

Une gestion avisée du risque cyber renforce la posture de cybersécurité globale de l’entreprise

En cybersécurité, la gestion du risque cyber est reconnue comme essentielle par de nombreux cadres techniques et dirigeants. Elle sensibilise à la fois la direction et le personnel des entreprises à l’importance de la cybersécurité.

Ces initiatives permettent de lancer des campagnes de formation et de sensibilisation pour renforcer la posture globale de sécurité. Face à un paysage des menaces en constante évolution et à des attaques toujours plus virulentes, la gestion du risque cyber élargit la cybersécurité. Elle le fait en misant sur la sensibilisation et l’engagement de tous les collaborateurs.

La gestion du risque cyber ne se limite pas à améliorer la cybersécurité, elle aide également les entreprises à faire face à un éventail vertigineux de réglementations. Nombre d’entre elles sont assorties d’exigences strictes en matière de sécurité des données et de contrôle du respect de la vie privée. Outre la sensibilisation et l’amélioration de l’efficacité de la cybersécurité, la gestion du risque cyber fournit les éléments d’audit et de rapport requis par de nombreuses réglementations.

Bien qu’il soit impossible d’éradiquer complètement les menaces cyber et les vulnérabilités, la gestion des risques cyber permet aux entreprises d’en identifier et d’en traiter une grande partie, de manière à poursuivre l’expansion du périmètre et de l’ampleur de leurs programmes de sécurité.