Bibliothèque Identités

Livres blancs

Découvrez les outils pour conduire votre programme de Sécurité des Identités

Une gestion saine des identités et des access (IAM) pour une stratégie de sécurité "Identity-First" efficace

Téléchargez le rapport Gartner pour obtenir des informations précieuses sur la mise en œuvre de mesures axées sur les résultats et l'automatisation de la sécurité des identités afin de renforcer la posture de sécurité de votre entreprise.

Feuille de route stratégique de mise en œuvre d'un programme de sécurité Zero Trust

La sécurité des identités numériques est indissociable des architectures Zero Trust. Découvrez pourquoi Gartner considère la sécurité des identités comme une condition préalable à la réussite d'un projet Zero Trust.

La conférence Navigate 2024 de SailPoint ouvre la voie vers une sécurité des identités assistée par l'IA

A l'heure du tout numérique, la sécurité des identités est devenu un enjeu fondamental pour assurer la protection des entreprises. Découvrez le point de vue de Mark Child, analyste chez IDC, sur les annonces faites lors de la conférence Navigate de SailPoint qui s'est tenue à Londres en novembre dernier.

Qui surveille les machines ? Une stratégie efficace de gestion des identités des machines

Découvrez comment prendre le contrôle de vos identités non humaines grâce à une solution de sécurité des identités des machines qui protège efficacement les actifs les plus précieux de votre entreprise.

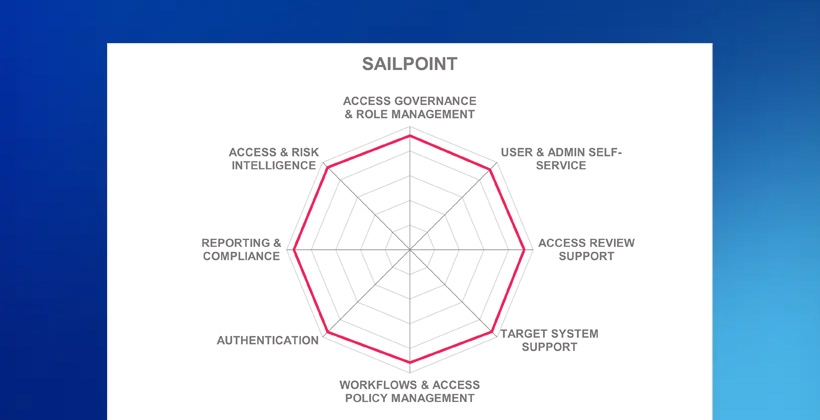

Rapport de synthèse de Kuppingercole sur SailPoint Atlas

Ce rapport de synthèse élaboré par le cabinet d'analystes indépendant KuppingerCole, fournit une vision d'ensemble de SailPoint Atlas, une solution de sécurité des identités combinant des technologies modernes telles que l'IA et l'apprentissage automatique.

L'approche manuelle de la gestion des identités des non-employés entraîne des problèmes de sécurité

Obtenez des informations sur l'accès des non-employés et des non humains aux applications, aux systèmes et aux données, et sur les types de problèmes de sécurité qui peuvent survenir.

Crise des identités des machines : les défis des processus manuels et les risques cachés

Découvrez dans ce rapport, pourquoi les identités des machines sont plus nombreuses, plus difficiles à gérer, moins visibles et présentent des risques de sécurité plus importants que les identités humaines.

Un guide pratique : augmenter l'efficacité informatique et réduire les coûts grâce à la sécurité des identités

Découvrez comment des organisations leaders tirent parti de la sécurité des identités alimentée par l'IA pour automatiser les tâches et rationaliser les opérations informatiques afin d'obtenir un retour sur investissement significatif.

Développer une résilience opérationnelle numérique : être conforme au règlement DORA grâce à une sécurité des identités renforcée

Découvrez comment la sécurité des identités pilotée par l'IA peut gérer l'accès à toutes les identités numériques, détecter les activités anormales et gérer les risques liés à l'accès des tiers.

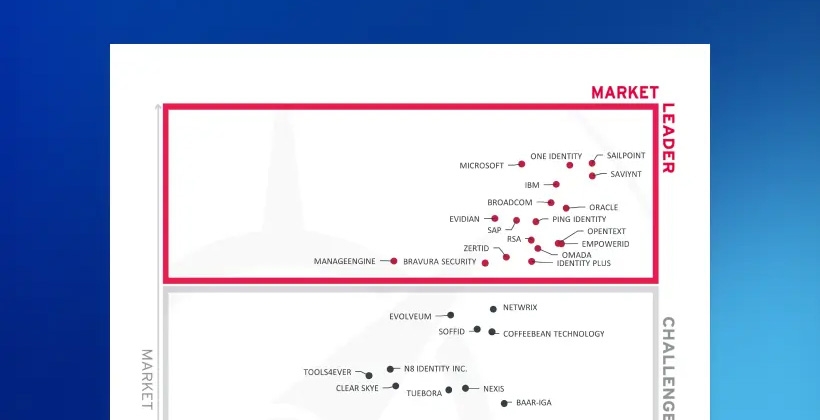

Guide du marché de la gouvernance et de la gestion des identités numériques

Prenez connaissance de l'étude qui aide les responsables de la sécurité et de la gestion des risques, en charge des accès (IAM), à explorer le marché en constant évolution de la gestion des identités et des accès (IGA) et à éclairer et soutenir leurs décisions.

5 étapes à suivre afind’atténuer les risquesgrâce à la sécurité desidentités

Faire appel à la sécurité des identités afin d’atténuer les risques cyber et ceux pesantsur l’entreprise devrait être la priorité absolue de tous les acteurs de la cybersécurité etde la gestion des risques informatiques, et ce n’est pas aussi coûteux ou chronophagequ’on le pense.

L’informatique à l’ère de larentabilité et de l’efficacité

Aux services informatiques débordés : nous entendons votre message ! Vous croulez sous les tâches liées à la sécurité. À l’ère du tout-numérique, pour augmenter leurs marges et conserver un avantage concurrentiel, les organisations sont totalement tributaires de leur infrastructure informatique.

L’extensibilité selon SailPoint: La sécurité des identités automatisée et étendue à l’ensemble del’entreprise

L’adoption d’infrastructures et d’applications cloud (telles que le SaaS, l’iPaaS oulee PaaS) par les entreprises se poursuit à un rythme soutenu, avec le parti d’uneapproche résolument numérique du travail en ligne, afin de permettre aux utilisateursrelevant des effectifs virtuels de télétravail plus rapidement et sans risque.