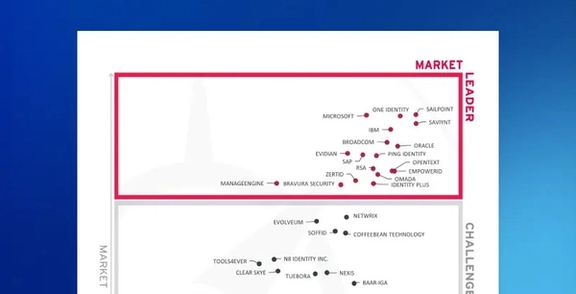

Sonderberichte

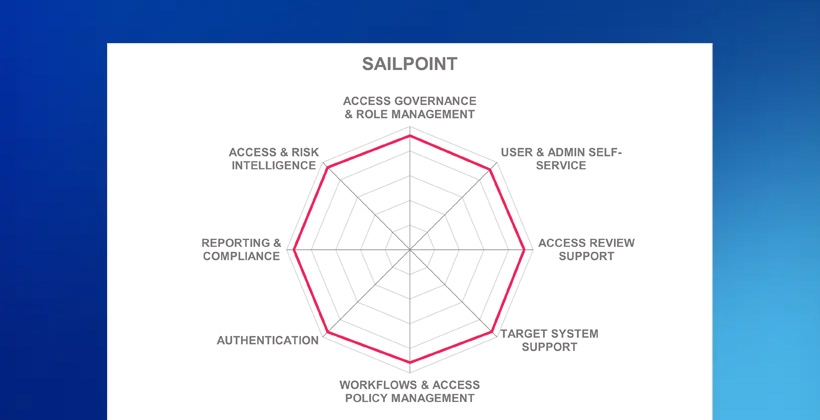

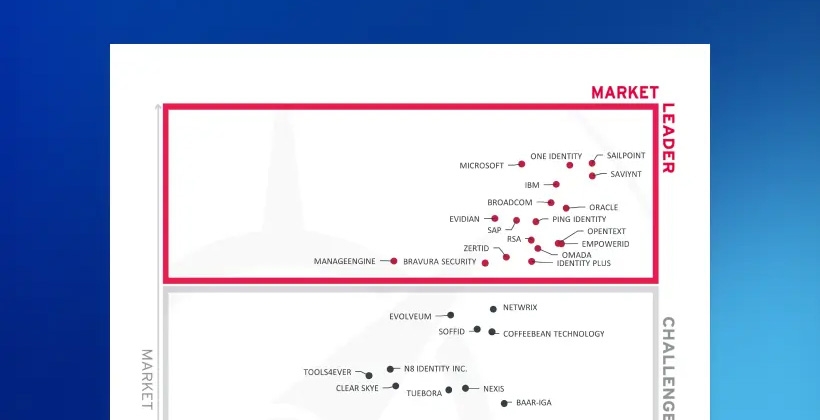

KuppingerCole IGA Leadership Compass 2024

Erhalten Sie Einblicke in den IGA Leadership Compass 2024 von KuppingerCole und erfahren Sie, welche Trends die Br...Erhalten Sie Einblicke in den IGA Leadership Compass 2024 von KuppingerCole und erfahren Sie, welche Trends die Branche bewegen.

Laden Sie den Bericht herunter