Definición de CIEM

La CIEM se utiliza para gestionar identidades y derechos de acceso, permisos o privilegios en entornos de nube única y multinube. CIEM, que significa gestión de derechos de infraestructura en la nube, también se denomina gestión de derechos en la nube o gestión de permisos en la Nube. Se trata de una categoría especializada de software como servicio (SaaS) que proporciona visibilidad sobre los derechos de acceso establecidos en entornos de nube y multinube.

La CIEM respalda un principio fundamental del modelo de seguridad Zero Trust: el principio del mínimo privilegio. Su objetivo es ayudar a las organizaciones a proteger sistemas y datos frente a fugas de información, ciberataques y otras vulnerabilidades derivadas de permisos excesivos en la nube. Gracias a la CIEM, los equipos de TI y seguridad pueden aplicar el mínimo privilegio en la infraestructura y los servicios cloud, reduciendo la superficie de ataque al limitar los derechos de cada identidad únicamente a los estrictamente necesarios.

¿Qué son los derechos?

En el contexto de la CIEM, los derechos consisten en permisos efectivos asignados a usuarios, cargas de trabajo y datos. Determinan los permisos que una identidad en la nube (p. ej., usuarios humanos, dispositivos conectados o inteligencia artificial que accede a la nube en nombre de un humano) tiene en entornos de nube y multinube, y cómo interactúan con las credenciales de acceso y se someten a procesos de autenticación para tareas con privilegios. Un derecho se utiliza para establecer límites sobre lo que una identidad en la nube puede hacer y a qué recursos puede acceder.

¿Cuál es la diferencia entre IAM y CIEM?

La gestión de identidades y acceso (IAM) y la gestión de derechos de infraestructura en la nube (CIEM) son disciplinas distintas dentro de la ciberseguridad. Ambas regulan el control de identidades y accesos, pero con enfoques diferentes. A continuación, se muestran las principales diferencias entre ambas:

IAM (Identity and Access Management) | CIEM (Cloud Infrastructure Entitlement Management) |

|---|---|

La gestión de identidades y acceso proporciona controles de acceso básicos para administrar las identidades de los usuarios y sus permisos en sistemas que pueden estar en las instalaciones o en la nube. | La CIEM proporciona capacidades que respaldan la gestión flexible y matizada necesaria para respaldar los entornos de nube. Características de la CIEM: se centra en administrar y proteger los derechos, que cambian rápidamente, en las plataformas de nube, con una visibilidad y un control detallados sobre los permisos de la nube, detección de derechos excesivos, aplicación de políticas de privilegios mínimos y ajuste automático de permisos. |

¿Por qué es importante la gestión de derechos de infraestructura en la nube?

La gestión de derechos de infraestructura en la nube (CIEM) permite a los proveedores cloud autorizar de forma eficaz y segura el acceso de identidades a los recursos en entornos dinámicos, al tiempo que ayuda a los equipos de seguridad a enfrentar los retos operativos, de cumplimiento normativo y de protección frente a amenazas.

La CIEM ofrece la capacidad de implementar y aplicar el principio de mínimo privilegio en arquitecturas de nube única y multinube, garantizando que cada identidad disponga únicamente de los permisos estrictamente necesarios para desempeñar sus funciones.

Al automatizar la administración de derechos, la CIEM sustituye procesos manuales complejos por sistemas inteligentes que optimizan y ajustan permisos de manera continua en múltiples infraestructuras cloud. Esto permite gestionar de forma centralizada miles de identidades, recursos, servicios y roles, reduciendo riesgos y simplificando las operaciones.

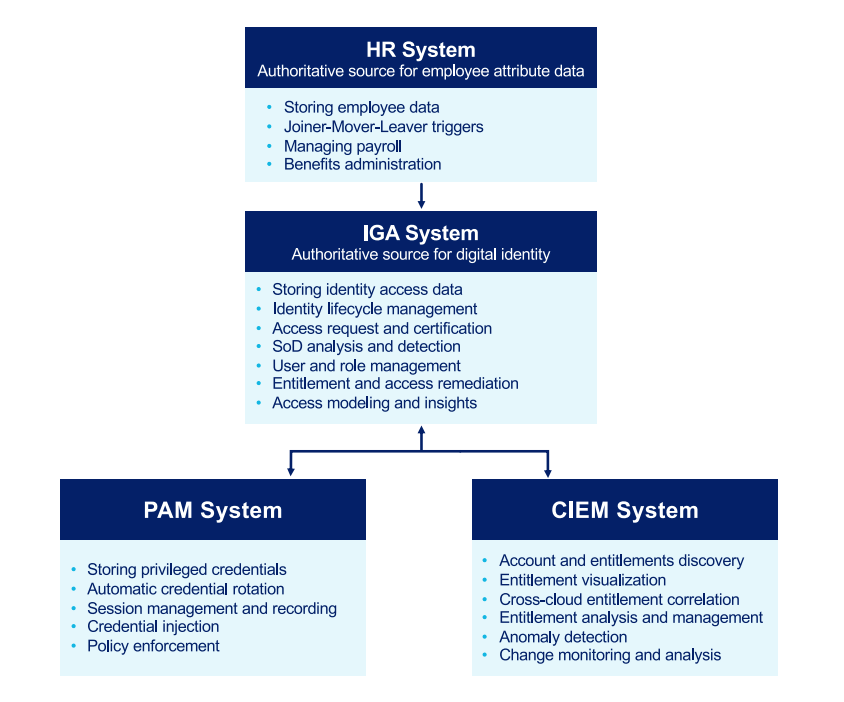

Además, la CIEM complementa y potencia soluciones como la gestión de acceso privilegiado (PAM) y la gobernanza de identidades (IGA), al proporcionar la granularidad necesaria para proteger el acceso a nivel de recurso y facilitar la escalabilidad en entornos de nube en constante expansión.

La integración de CIEM y PAM dentro de un sistema de IGA resulta esencial para mantener una visibilidad completa y un control coherente sobre todos los puntos de acceso.

Al utilizar CIEM para implementar la gestión centralizada de identidades y aplicar el principio de mínimo privilegio, se reduce significativamente el riesgo en entornos de nube. La gestión de derechos de infraestructura en la nube permite centralizar el control y proporciona capacidades avanzadas de seguridad que eliminan puntos ciegos, brechas de seguridad, anomalías de cumplimiento y vulnerabilidades que podrían derivar en una exposición o compromiso de los sistemas.

Componentes de la CIEM de seguridad

Las principales funciones de la gestión de derechos de infraestructura en la nube (CIEM) son la visibilidad de los derechos, la optimización de permisos, el análisis avanzado y el cumplimiento normativo. Aunque cada solución CIEM puede variar, todas comparten tres componentes esenciales:

- Gestión centralizada. Un centro de control se utiliza como panel para proporcionar una gestión centralizada de CIEM. Esto permite a los equipos de TI y seguridad utilizar eficientemente la autorización de infraestructura en la nube para gestionar entornos de una o varias nubes desde un solo lugar. El panel de CIEM facilita y agiliza la monitorización de los sistemas para detectar anomalías y aumentar la eficiencia operativa al automatizar cambios de configuración que antes se realizaban manualmente.

- Gobernanza de identidades. En CIEM, la gobernanza de identidades establece los derechos que corresponden a cada entidad en la nube. Este enfoque ayuda a mitigar riesgos al proporcionar visibilidad clara sobre el nivel de acceso concedido a cada usuario, aplicación o dispositivo en un momento dado. La CIEM ofrece una visión integral de entornos cloud y multicloud mediante escaneos automatizados que evalúan de manera continua las políticas de control de acceso, las reglas y la configuración. De esta forma, proporciona información actualizada sobre qué derechos están en vigor, qué puede hacer cada entidad de nube en base a esos derechos y qué entidad de nube puede acceder a cada recurso de nube en base a esos derechos. Tras identificar un derecho, la gestión de derechos de la infraestructura de nube determina si los privilegios de acceso que se han concedido a una entidad de nube son los mínimos necesarios para lograr sus objetivos previstos. Si el derecho proporciona demasiado acceso, la CIEM puede alertar a los administradores para que solucionen el problema manualmente o modificar los derechos automáticamente, aumentando la eficiencia en los entornos empresariales.

- Políticas y reglas de seguridad. Las políticas y reglas de seguridad determinan el quién, qué, cuándo, dónde y por qué de los derechos de acceso a recursos, herramientas y servicios dentro de un entorno cloud o multicloud. En lugar de basarse en reglas genéricas, la CIEM realiza evaluaciones de acceso con herramientas avanzadas que incluyen:

- Analítica potenciada por machine learning.

- UEBA (User and Entity Behavior Analytics) para identificar comportamientos anómalos.

- Protocolos de seguridad (SIEM): Definen el nivel máximo de acceso que un usuario debe tener sobre una carga de trabajo en un momento dado.

- Registro y métricas (SIEM): Monitorizan el uso de permisos para identificar posibles abusos, priorizando siempre el acceso con el mínimo privilegio y evitando vulnerabilidades.

- Cumplimiento automatizado: Evalúan de forma continua las autorizaciones existentes frente a normativas y requisitos de seguridad. Además, la CIEM puede detectar configuraciones que hayan dejado de cumplir los estándares, garantizando así una alineación constante con las regulaciones.

¿Cómo se utiliza la gestión de derechos de infraestructura en la nube?

La gestión de derechos de infraestructura en la nube (CIEM) amplía el control de accesos más allá de los privilegios de usuarios humanos. Dado que en los entornos cloud existen usuarios no humanos que requieren acceso, la CIEM también gestiona los permisos de aplicaciones, máquinas, cuentas de servicio y dispositivos conectados. Entre ellos se incluyen tanto dispositivos IoT (impresoras, cámaras de vigilancia, lectores de tarjetas, etc.) como dispositivos OT (Operational Technology), como sensores, robots o controladores lógicos programables (PLC), que necesitan interactuar con aplicaciones y bases de datos.

La CIEM habilita controles de acceso granulares, capaces de restringir y supervisar interacciones para prevenir el acceso indebido y el intercambio no autorizado de información. Esta capacidad es crítica en entornos cloud y multicloud, donde pueden existir millones de derechos individuales que administrar.

Gracias a la automatización, la CIEM asegura que los permisos se ajusten continuamente a las necesidades del negocio, aplicando en todo momento el principio de mínimo privilegio. Además, mediante técnicas de aprendizaje automático, puede recomendar el conjunto mínimo de privilegios adecuados para roles específicos o tareas concretas.

Un ejemplo práctico: cuando un usuario solicita acceso temporal a un sistema para verificar una configuración, la CIEM puede conceder permisos limitados y de un solo uso. Una vez completada la tarea, el acceso se revoca de forma automática. Este proceso queda documentado en una auditoría detallada, que permite tanto detectar comportamientos maliciosos como generar datos para optimizar futuras recomendaciones de acceso con privilegios mínimos.

CIEM y seguridad en la nube

La CIEM surgió como respuesta a la creciente complejidad y vulnerabilidad de la computación en la nube. Las organizaciones necesitaban un sistema más eficaz para gestionar permisos en entornos cloud y multicloud, donde conviven miles de aplicaciones, servicios e identidades accediendo a recursos sensibles.

Con este enfoque, la CIEM:

- Protege y gestiona de forma centralizada los privilegios, derechos de acceso e identidades.

- Evalúa y valida de manera continua los privilegios y permisos de acceso, alineándolos con los principios de Zero Trust.

- Facilita la automatización y escalabilidad en ecosistemas multicloud, reduciendo la carga operativa y los riesgos derivados de la sobreasignación de permisos.

Además, los paneles centralizados de CIEM proporcionan a los equipos de TI y seguridad una visión integral de todos los derechos, ayudando a detectar riesgos, corregir configuraciones erróneas y evitar brechas de seguridad vinculadas a la mala gestión de permisos.

¿Cómo mejora la CIEM la seguridad en la nube?

A medida que las organizaciones expanden sus infraestructuras en la nube, la gestión del acceso se vuelve cada vez más compleja y engorrosa debido al gran volumen de identidades y permisos involucrados. Al integrar la CIEM en las arquitecturas de seguridad en la nube, las organizaciones no solo pueden fortalecer sus mecanismos de defensa, sino también gestionar la seguridad a escala de forma más estratégica. A continuación, se presentan varias capacidades clave de las soluciones CIEM que facilitan la gestión eficiente de estos entornos a escala para mejorar la seguridad en la nube.

Gestión automatizada de derechos Las soluciones CIEM mejoran la seguridad en la nube al proporcionar herramientas automatizadas para gestionar y ajustar los derechos en tiempo real. A medida que evolucionan los entornos en la nube, las soluciones CIEM pueden evaluar y modificar continuamente los derechos para adaptarse a las condiciones cambiantes, sin intervención humana. Este enfoque dinámico evita la proliferación de privilegios y garantiza la eliminación oportuna de los permisos obsoletos o innecesarios.

Garantía de cumplimiento Al ayudar a las organizaciones a cumplir con los requisitos normativos en materia de protección de datos y control de acceso, la CIEM garantiza que los sistemas de seguridad en la nube se ajusten a las mejores prácticas. Esto incluye mecanismos para aplicar políticas uniformes en todos los servicios en la nube. En algunos casos, la funcionalidad de cumplimiento se automatiza dentro de la CIEM, como con la generación de registros de auditoría e informes para identificar áreas que necesitan actualización o mejora.

Aplicación del acceso con privilegios mínimos. La aplicación del acceso con privilegios mínimos es otra forma en que las soluciones CIEM mejoran la seguridad en los entornos en la nube. El cumplimiento del principio de privilegios mínimos garantiza que los usuarios, las aplicaciones y los sistemas solo tengan el nivel de acceso mínimo necesario para realizar su trabajo. Al restringir los derechos de acceso, la CIEM reduce el riesgo de incidentes de seguridad accidentales o maliciosos que pueden surgir de cuentas con privilegios excesivos.

Escalabilidad y protección multinube. Con el crecimiento generalizado de los entornos multinube, la gestión de la seguridad en diferentes plataformas es cada vez más compleja. Las soluciones CIEM están diseñadas para escalar y funcionar con diferentes proveedores de nube, ofreciendo capacidades de seguridad unificadas que simplifican las operaciones y la gestión de la seguridad en entornos multinube complejos.

Visibilidad y control. Las herramientas CIEM mejoran la seguridad en la nube al ofrecer una visibilidad completa de todos los recursos y sus permisos asociados. Esto permite a los equipos de seguridad identificar y corregir configuraciones incorrectas y permisos excesivos o asignados incorrectamente. Una visibilidad mejorada también ayuda a los equipos de seguridad a comprender y controlar mejor cómo, cuándo y quién accede a los recursos en la nube.

Beneficios de la gestión de derechos de infraestructura en la nube

Ventajas clave de la CIEM Identity

- Asegura los ecosistemas en la nube a escala con protección contra vulnerabilidades en los puntos de acceso

- Analiza el panorama de derechos para exponer riesgos y detectar amenazas

- Automatiza todos los procesos de monitorización

- Ofrece una visibilidad completa de todos los derechos y su uso por parte de los usuarios, las identidades no humanas y los recursos en la nube de la organización

- Mantiene a los usuarios individuales dentro de los parámetros de sus roles de acceso

- Agiliza y facilita a las organizaciones la implementación y el mantenimiento de controles de acceso con privilegios mínimos para todos

- Gestiona el acceso de forma coherente y adecuada para todos los recursos en la nube

- Monitoriza las identidades en diferentes entornos de nube y garantiza que cumplan con los requisitos de gobernanza definidos

- Proporciona auditorías de cuentas y derechos privilegiados existentes

- Remedia vulnerabilidades relacionadas con privilegios de acceso excesivos

- Revoca privilegios de acceso y elimina credenciales de entidades en la nube que ya no están asociadas a una organización

- Está diseñada para una fácil integración con soluciones de seguridad existentes y diferentes soluciones en la nube

Beneficios clave de la CIEM Identity

En general, la gestión de derechos de infraestructura en la nube cubre las deficiencias en la seguridad en la nube de las organizaciones y ofrece numerosas ventajas de forma centralizada para implementaciones en la nube y multinube. La lista anterior resume los beneficios de la CIEM; a continuación, se analizan en más detalles algunos de ellos.

- Automatización Con la CIEM, se pueden implementar reglas para desencadenar acciones automáticas en situaciones específicas, como aplicar políticas de seguridad. Algunos ejemplos incluyen la aplicación de requisitos de autenticación multifactor (MFA) o la limitación de permisos a los usuarios según su rol.

- Cumplimiento mejorado La CIEM garantiza la integridad y la validez de los derechos de las entidades en la nube mediante la monitorización continua, las alertas y la remediación. Gracias a la automatización y la consolidación de los sistemas de gestión del acceso de las entidades en la nube en las plataformas de nube y multinube, estos entornos mantienen el cumplimiento normativo y están preparados para auditorías.

- Correlación y análisis entre nubes Al agregar datos sobre entidades de la nube en toda la implementación de la nube de la empresa, la gestión de derechos de infraestructura de la nube facilita la aplicación de políticas de control de acceso de manera consistente. Esto también permite a la CIEM proporcionar un seguimiento de auditoría unificado en todos los entornos de nube y multinube.

Además, la CIEM puede analizar estos datos para detectar tendencias que puedan indicar actividad maliciosa. Estos datos también pueden utilizarse para definir grupos de usuarios similares e identificar casos en los que se debe aplicar la separación de funciones y el acceso con privilegios mínimos.

Visibilidad continua y granular

La gestión de derechos de infraestructura en la nube proporciona visibilidad continua y granular de la infraestructura en la nube de las organizaciones, junto con detalles de todos los permisos y la actividad dentro del entorno de nube o multinube. Esto permite a los equipos ver quién accede a qué recursos en la nube y cuándo, lo que facilita una supervisión y una gestión más eficaces de los controles de acceso.

Postura de seguridad mejorada

Una solución CIEM bien diseñada e implementada ofrece una protección de seguridad mejoradas al:

- Minimizar la superficie de ataque.

- Evaluar y priorizar problemas y recomendar tácticas de solución

- Crear y mantener un inventario preciso de todos los derechos existentes

- Detectar transacciones anómalas en la nube que pueden ser una señal de amenazas, como actividad maliciosa, errores humanos o violaciones de los protocolos de seguridad.

- Aplicar el principio del mínimo privilegio, un principio clave de la seguridad de confianza cero

- Identificar y actualizar automáticamente los derechos que están mal configurados, no se utilizan o infringen la política.

Permisos reducidos La gestión de derechos de infraestructura en la nube facilita la reducción de permisos para evitar que los equipos de TI y seguridad apliquen permisos más amplios de lo necesario para ahorrar tiempo. Con la CIEM, es sencillo aprovisionar recursos individuales según los requisitos de acceso específicos y ajustar los privilegios según las necesidades.

Reducción de riesgos y mayor seguridad La CIEM permite implementar la confianza cero en la seguridad de una organización mediante la aplicación del principio del mínimo privilegio. La confianza cero es un enfoque de ciberseguridad que elimina la confianza implícita entre los usuarios al validar cada etapa de las interacciones digitales. Esto, sumado al hecho de que la CIEM permite la monitorización continua del uso de los permisos, reduce el riesgo en un entorno de nube, mejorando así su seguridad.

Velocidad y agilidad para DevSecOps La CIEM ayuda a los equipos de DevSecOps a administrar la configuración de acceso para la infraestructura de la nube con los permisos granulares necesarios para mantener el acceso con menos privilegios, lo que les permite acelerar las implementaciones o aprovisionar servicios sin comprometer la seguridad.

Visibilidad desde un único panel Un panel de CIEM proporciona una visión general centralizada de los derechos en múltiples plataformas de nube. Esto facilita el control del acceso y los privilegios y se traduce en una mejor gestión de identidades. Esta vista de los derechos también facilita la evaluación de riesgos y las estrategias de remediación.

Selección de una solución CIEM

Una pregunta habitual cuando surge el tema de las soluciones de gestión de derechos de infraestructura en la nube es: «¿Realmente necesitamos una?». Aquí hay algunos ejemplos que pueden orientar su decisión.

| ¿Cuándo se debe añadir la CIEM? | ¿Cuándo se puede retrasar la incorporación de la CIEM? |

|---|---|

| Se necesita un entorno sandbox para el trabajo de desarrollo y prueba. Todas las identidades en el entorno de la nube requieren una monitorización continua (aunque solo haya unas pocas). Se requiere una gestión de identidad automatizada. El cumplimiento es una prioridad y el panorama es complejo. Hay una gran cantidad de entidades en la nube en el entorno. | El entorno de la nube no tiene muchas entidades en la nube. El entorno de la nube es privado y cerrado. |

Al seleccionar una solución CIEM, evalúe estas características y funciones:

- Capacidad de integrar la arquitectura actual y la pila de seguridad

- Capacidades automatizadas de detección, remediación y mitigación

- Capacidades para analizar todos los tipos de políticas y posturas de seguridad.

- Visibilidad integral

- Correlación entre nubes

- Descubrimiento de cada entidad de la nube y actividad de la cuenta

- Optimización y protección de derechos

- Guía de implementación

- Capacidades de registro e informes para cumplimiento y otras auditorías

- Soporte fiable en la nube

- Apoyo a las identidades federadas y nativas

- Interfaz fácil de usar

Preguntas frecuentes sobre la CIEM

A continuación encontrarás respuestas a las preguntas más comunes sobre la gestión de derechos de infraestructura en la nube (CIEM).

¿Cómo se pronuncia CIEM?

En inglés, CIEM suele pronunciarse como una sola palabra: “kim”. Esta forma simplifica la comunicación verbal y aporta claridad al hablar sobre soluciones e implementaciones de CIEM.

¿Por qué es importante la CIEM?

La CIEM está diseñada para implementar controles de acceso basados en el principio de mínimo privilegio, lo que refuerza la seguridad de los ecosistemas cloud y facilita el cumplimiento de normativas en entornos complejos y dinámicos.

Al aplicar este principio, las soluciones CIEM:

- Reducen la superficie de ataque.

- Ofrecen controles de acceso granulares y dinámicos.

- Respaldan las iniciativas de cumplimiento normativo.

En consecuencia, la CIEM se ha convertido en un pilar fundamental dentro de las estrategias modernas de seguridad en la nube.

¿Qué desafíos en la gestión de derechos se abordan con la CIEM?

Requisitos normativos y de cumplimiento La mayoría de las organizaciones deben cumplir estrictos requisitos normativos para el acceso a los datos y la privacidad. Las soluciones CIEM automatizan la aplicación de políticas de acceso para ayudar a las organizaciones a seguir de manera efectiva y eficiente los estándares regulatorios. También proporciona pistas de auditoría e informes detallados para demostrar el cumplimiento durante las auditorías.

Identificación y mitigación de riesgos Los entornos complejos de múltiples nubes dificultan obtener una visión clara de qué usuarios tienen acceso a qué recursos, lo que dificulta la identificación de posibles riesgos de seguridad. Las soluciones CIEM abordan esto proporcionando visibilidad granular de los derechos y patrones de uso. Esto permite a las organizaciones detectar y mitigar riesgos como permisos no utilizados, comportamientos de acceso anormales y posibles amenazas internas.

Gestión de entornos multinube Cuando se utilizan servicios de múltiples proveedores de nube, lo cual es común para muchas organizaciones, administrar los derechos en estas diversas plataformas puede resultar extremadamente difícil. Las soluciones CIEM brindan soporte a medida que las implementaciones en la nube se escalan para admitir mayores volúmenes de uso en entornos multinube.

Aprovisionamiento excesivo de permisos Las soluciones CIEM abordan el aprovisionamiento excesivo de permisos, que es uno de los problemas más comunes en los entornos de nube. Esto ocurre cuando los usuarios o entidades tienen más derechos de acceso de los necesarios para sus funciones, en directa contradicción con el principio de privilegio mínimo. Estos derechos excesivos crean vulnerabilidades de seguridad que pueden provocar violaciones de datos. Los sistemas CIEM aplican el principio de privilegio mínimo para restringir los derechos y minimizar las superficies de ataque.

Cambios rápidos en los entornos de nube Las infraestructuras de nube están inherentemente en constante cambio, y los recursos se agregan, modifican o eliminan a medida que cambian los requisitos. Los sistemas tradicionales de gestión de derechos a menudo tienen dificultades para seguir el ritmo a estos cambios. Las soluciones CIEM abordan esta cuestión proporcionando herramientas automatizadas que pueden ajustar dinámicamente los permisos en tiempo real basándose en políticas predefinidas y análisis en tiempo real, asegurando la adecuación con los protocolos de seguridad.

Visibilidad y control sobre los derechos A medida que los ecosistemas de la nube crecen, mantener la visibilidad y el control sobre quién tiene acceso a qué se vuelve cada vez más difícil, lo que pone en peligro los datos confidenciales. Las soluciones CIEM brindan una visibilidad integral de todos los derechos en las plataformas en la nube.

¿Cuál es la diferencia entre CSPM y CIEM?

Gestión de la postura de seguridad en la nube (CSPM) | CIEM |

|---|---|

La Cloud Security Posture Management (CSPM) se centra en la identificación y gestión de riesgos derivados de configuraciones incorrectas en los recursos cloud. Sus principales funciones incluyen: -La monitorización continua de los entornos en la nube para detectar configuraciones incorrectas, infracciones de cumplimiento y posibles brechas de seguridad. -La automatización del proceso de revisión y corrección de configuraciones en los servicios en la nube de acuerdo con las mejores prácticas y los estándares regulatorios. -La visibilidad de la arquitectura en la nube. -La alerta a los equipos de seguridad sobre configuraciones incorrectas (por ejemplo, opciones de almacenamiento de datos no seguras o controles de acceso a la red configurados incorrectamente). | La gestión de derechos en la nube se centra específicamente en la gestión y protección de los permisos y derechos de usuario en entornos en la nube mediante: -La aplicación del principio del mínimo privilegio. -La información detallada sobre quién tiene acceso a qué recursos. -La ayuda a los equipos de seguridad para controlar y gestionar los derechos de acceso de forma eficaz. -La reducción de la proliferación de permisos. -La mitigación de los riesgos de amenazas internas o exposición accidental de datos debido a permisos excesivos. -La automatización de la detección y corrección de configuraciones de permisos incorrectas. |

Juntas, la CSPM y la CIEM ofrecen un enfoque integral para la seguridad en la nube que aborda la configuración del entorno en la nube y la gestión de identidades y derechos dentro de él. Este enfoque por capas para la seguridad en la nube garantiza que las organizaciones puedan aprovechar las tecnologías en la nube de forma segura y eficiente con una sólida defensa contra posibles amenazas y vulnerabilidades.

Gestión de derechos de infraestructura en la nube en la seguridad empresarial actual

Con la migración constante hacia entornos en la nube, las organizaciones deben prestar una atención prioritaria a la seguridad cloud. Las soluciones heredadas muestran importantes limitaciones frente a las exigencias del entorno empresarial actual.

La gestión de derechos de infraestructura en la nube (CIEM) se ha consolidado como una herramienta clave, ya que combina:

- La capacidad de cumplir con los requisitos de seguridad más estrictos que demandan las empresas.

- La flexibilidad y escalabilidad necesarias para acompañar el ritmo de las nuevas implementaciones en la nube.

Gracias a estas características, la CIEM se ha convertido en una solución cada vez más atractiva para organizaciones que buscan reforzar su estrategia de seguridad empresarial en entornos cloud y multicloud.