Artículo

Métodos de autenticación para proteger la red

Aunque se trata de una faceta de la ciberseguridad, los métodos de autenticación representan la primera línea de defensa. Este proceso determina si un usuario es quien dice ser. La autenticación, que no se debe confundir con el paso que le sigue —autorización—, se trata de la manera de confirmar la identificación digital para que los usuarios tengan el nivel de permisos que necesitan para acceder o realizar una tarea.

Existen muchos métodos de autenticación, que van desde las contraseñas hasta las huellas dactilares, para confirmar la identidad de un usuario antes de otorgar el acceso. Con ello, se añade una capa de protección y se previenen fallos de seguridad como las filtraciones de datos, aunque la combinación de diferentes tipos de autenticación a menudo refuerzan la seguridad del sistema contra posibles amenazas.

Métodos de autenticación

La autenticación mantiene alejado a los usuarios inválidos de las bases de datos, redes y otros recursos. Estos tipos de autenticación utilizan factores, una categoría de credenciales para la verificación, con el fin de confirmar la identidad de un usuario. A continuación, se describen algunos métodos de autenticación.

Autenticación primaria/de un solo factor

La autenticación de un solo factor es la forma de identificación más común y tradicional, y también la menos segura, ya que solo exige un factor para otorgar el acceso completo al sistema. Puede ser un nombre de usuario y contraseña, un PIN u otro código simple. Sin embargo, los sistemas intuitivos que hacen uso de la autenticación de un solo factor se pueden infiltrar con relativa facilidad mediante el phishing, las pulsaciones del teclado o meras conjeturas. Como no se debe atravesar otra puerta de autenticación, este enfoque es muy vulnerable a ataques.

Autenticación de dos factores (2FA)

Como se añade un segundo factor para la verificación, la autenticación de dos factores refuerza las medidas de seguridad. Se trata de una capa adicional cuya función es volver a comprobar que un usuario es realmente el usuario con el que se intenta iniciar sesión, lo que lo hace más difícil de descifrar. Gracias a este método, los usuarios introducen sus credenciales primarias de autenticación (como el nombre de usuario/contraseña) y luego deben colocar un segundo dato de identificación.

Por lo general, el segundo factor es más difícil, puesto que a menudo requiere algo a lo que el usuario válido tendría acceso, pero no está relacionado con el sistema dado. Como posibles factores secundarios se pueden emplear las contraseñas de un solo uso de una aplicación de autenticación; un número de teléfono o un dispositivo que pueda recibir una notificación push o código de SMS; o la biometría, como las huellas dactilares (Touch ID), el reconocimiento facial (Face ID) o de voz.

La 2FA reduce de manera significativa el riesgo de que el sistema o los recursos se vean comprometidos, ya que es poco probable que un usuario inválido conozca o tenga acceso a ambos factores de autenticación. Aunque la autenticación de dos factores ahora se ha difundido por este motivo, causa inconvenientes a algunos usuarios, lo cual todavía se debe considerar en su implementación.

Inicio de sesión único (SSO)

Con el SSO, los usuarios solo tienen que iniciar sesión en una aplicación y, de este modo, obtendrán el acceso a muchas otras aplicaciones. Este método es más conveniente para los usuarios, ya que elimina la obligación de mantener múltiples conjuntos de credenciales y ofrece una experiencia más fluida durante las sesiones operativas.

Las organizaciones pueden lograrlo mediante la identificación de un dominio central (idealmente, un sistema de IAM) y la creación de enlaces seguros de SSO entre los recursos. Este proceso hace posible la autenticación de usuarios supervisada por el dominio y, gracias al inicio de sesión único, se puede garantizar que, cuando los usuarios válidos finalicen su sesión, se desconectarán correctamente de todos los recursos y aplicaciones vinculados.

Autenticación multifactor (MFA)

La autenticación multifactor es un método de alta seguridad, puesto que utiliza factores irrelevantes para el sistema con el fin de legitimar a los usuarios. Como la 2FA, la MFA emplea factores como la biometría, confirmaciones por dispositivos, contraseñas adicionales e, incluso, información de ubicación o comportamiento (p. ej., patrones de pulsaciones de tecla o velocidad de tecleo) para confirmar la identidad de los usuarios. Sin embargo, la diferencia radica en que, la 2FA siempre utiliza solo dos factores y la MFA podría utilizar dos o tres —lo cual puede variar entre las sesiones—, lo que incorpora un elemento elusivo para los usuarios inválidos.

¿Cuáles son los protocolos de autenticación más comunes?

Los protocolos de autenticación son las normas designadas para la interacción y la verificación que los endpoints (computadoras portátiles, computadoras de escritorio, servidores, etc.) o sistemas utilizan para comunicarse. Para tantas aplicaciones diferentes a las que los usuarios necesitan acceder, existen otras tantas normas y protocolos. Elegir el protocolo de autenticación adecuado para su organización es esencial para garantizar la seguridad de las operaciones y la compatibilidad de uso. A continuación, se mencionan algunos de los protocolos de autenticación más utilizados.

Protocolo de autenticación de contraseñas (PAP)

El PAP, a pesar de ser común, es el protocolo menos seguro para validar usuarios debido, en gran parte, a la falta de cifrado. En esencia, se trata de un proceso de inicio de sesión rutinario que requiere una combinación de nombre de usuario y contraseña para acceder a un sistema dado, lo que valida las credenciales suministradas. Ahora se usa muy a menudo como una última opción durante la comunicación entre un servidor y una computadora de escritorio o dispositivo remoto.

Protocolo de autenticación por desafío-respuesta (CHAP)

El CHAP es un protocolo de verificación de identidades que verifica a un usuario en una red dada con un estándar de cifrado alto que consiste en un intercambio de tres vías de un "secreto". Primero, el enrutador local envía un "desafío" al servidor remoto, que luego le envía una respuesta con una función de hash MD5. El enrutador la compara con la respuesta esperada (valor hash) y, si el enrutador determina una coincidencia, establece una conexión autenticada —el "handshake"—, si no existe ninguna coincidencia, niega el acceso. Es intrínsecamente más seguro que el PAP, puesto que el enrutador puede enviar un desafío en cualquier momento durante una sesión, mientras que el PAP solo funciona durante la aprobación inicial de autenticación.

Protocolo de autenticación extensible (EAP)

Este protocolo es compatible con muchos tipos de autenticación, desde contraseñas de un solo uso hasta tarjetas inteligentes. Cuando se utiliza en el caso de las comunicaciones inalámbricas, el EAP representa el nivel más alto de seguridad, ya que les permite a un punto de acceso dado y a un dispositivo remoto realizar una autenticación mutua con cifrado incorporado. Conecta a los usuarios con el punto de acceso que solicita las credenciales, confirma la identidad mediante un servidor de autenticación y luego solicita otra forma de identificación de usuario adicional para confirmarla a través del servidor, lo que completa el proceso con la transmisión y cifrado de todos los mensajes.

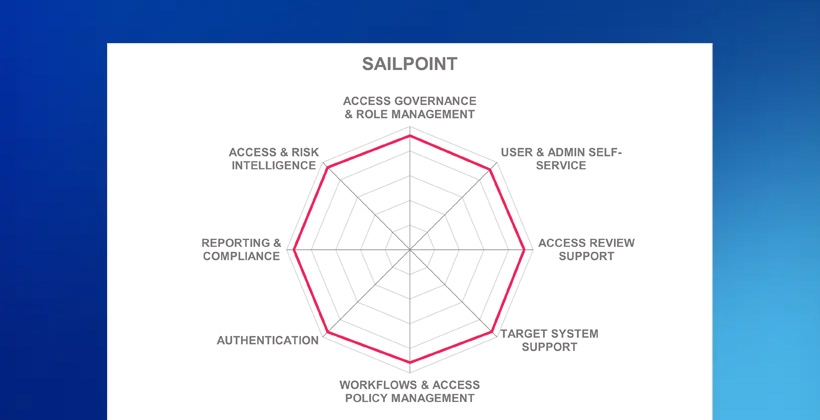

Descubra cómo SailPoint se integra con los proveedores de autenticación adecuados.

Asuma el control de su plataforma en la nube.

Obtenga más información sobre las integraciones de SailPoint y las soluciones de los proveedores de autenticación.