Definition von CIEM

CIEM wird zur Verwaltung von Identitäten und Zugriffsrechten, Berechtigungen oder Privilegien in Single-Cloud- und Multi-Cloud-Umgebungen verwendet. CIEM steht für Cloud Infrastructure Entitlement Management und wird auch als Cloud Entitlements Management oder Cloud Permissions Management bezeichnet. Als spezielle Software-as-a-Service (SaaS)-Kategorie bietet CIEM Transparenz darüber, welche Zugriffsberechtigungen in Cloud- und Multi-Cloud-Umgebungen vorhanden sind.

CIEM unterstützt das Least Privilege-Prinzip, einen der wichtigsten Grundsätze der Zero Trust-Sicherheit, um Unternehmen beim Schutz ihrer Systeme und Daten vor Datenverstößen, Cyberangriffen und anderen Schwachstellen durch übermäßige Cloud-Berechtigungen zu unterstützen. IT- und Sicherheitsteams wenden mit CIEM das Prinzip des Least Privilege-Zugriffs auf Cloud-Infrastrukturen und -Services an, um die Angriffsfläche in der Cloud zu minimieren, indem die Cloud-Berechtigungen einer Identität auf die tatsächlich benötigte Anzahl reduziert wird.

Was sind Berechtigungen?

Im Zusammenhang mit CIEM bedeuten Berechtigungen effektive Rechte, die Benutzern, Workloads und Daten zugewiesen werden. Sie legen fest, welche Berechtigungen eine Cloud-Identität (z. B. menschliche Benutzer, verbundene Geräte, künstliche Intelligenz, die im Namen eines menschlichen Benutzers Zugriff auf die Cloud hat) innerhalb von Cloud- und Multi-Cloud-Umgebungen hat und wie sie mit Zugangsdaten umgehen und Authentifizierungsprozesse für privilegierte Aufgaben durchlaufen. Mit einer Berechtigung werden die Grenzen dafür festgelegt, was eine Cloud-Identität tun darf und auf welche Ressourcen sie zugreifen kann.

Die Bedeutung von CIEM

Aufgrund der hohen Dynamik von Cloud-Ressourcen können herkömmliche Identity and Access Management (IAM) -Tools und -Verfahren, die für den Schutz und die Kontrolle des Zugriffs auf herkömmliche statische On-Premise-Anwendungen und -Infrastrukturen entwickelt wurden, keinen ausreichenden Schutz bieten. Cloud-Anbieter sind auf ein Entitlement Management für die Cloud-Infrastruktur angewiesen, um Identitäten wirksam und effizient für den Zugriff auf Ressourcen in dynamischen Cloud-Umgebungen zu autorisieren und die betrieblichen, sicherheitsrelevanten und Compliance-bezogenen Herausforderungen zu bewältigen, mit denen sich das Cloud-Sicherheitspersonal konfrontiert sieht.

Mit CIEM lässt sich der Zugriff nach dem Least-Privilege-Prinzip in Single- und Multi-Cloud-Umgebungen implementieren und durchsetzen.

Um die Verwaltung des Least-Privilege-Zugriffs anzuwenden und zu rationalisieren, ersetzt das Cloud Infrastructure Entitlement Management die bestehenden manuellen Prozesse für die Verwaltung von Berechtigungen durch automatisierte Prozesse und Systeme, die die Berechtigungen für alle Identitäten, Ressourcen und Services über sämtliche Cloud-Infrastrukturen und für Tausende von Berechtigungen, Akteure und Ressourcen optimieren.

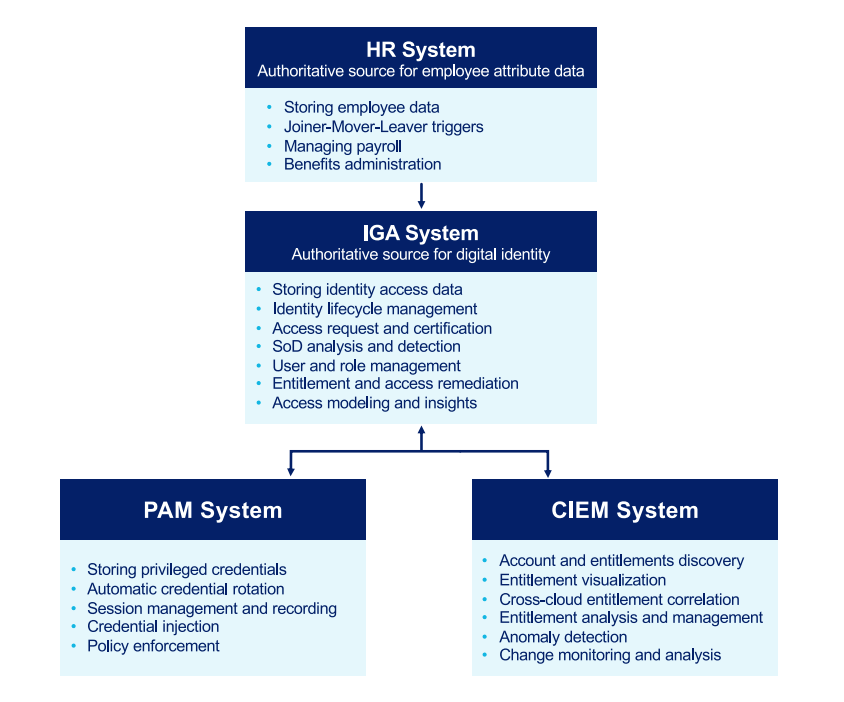

CIEM schraubt auch Funktionen wie das Privileged Access Management (PAM) und die Identity Governance Administration (IGA) hoch, um die erforderliche Granularität zur Sicherung des Zugriffs auf Ressourcenebene und zur Skalierung in wachsenden Cloud-Umgebungen bereitzustellen.

Die Integration von CIEM- und PAM-Systemen in das IGA-System ist entscheidend, um über alle Zugriffspunkte hinweg einheitliche Sichtbarkeit und Kontrolle zu gewährleisten.

Durch den Einsatz von CIEM zur Implementierung einer zentralen Verwaltung und des Least Privilege-Prinzips für diese Identitäten wird das Risiko in Cloud-Umgebungen gesenkt. Das Cloud Infrastructure Entitlement Management zentralisiert die Kontrolle und umfassende Sicherheitsfunktionen beseitigen blinde Flecken, Cloud-Sicherheitslücken, Compliance-Anomalien und Schwachstellen, die zu einem Verstoß führen können.

Die Bestandteile des CIEM

Die Hauptfunktionen des Cloud Infrastructure Entitlement Management sind Berechtigungstransparenz, Rechtesteuerung, erweiterte Analytik und Compliance. CIEM-Lösungen setzen sich aus verschiedenen Bestandteilen zusammen, wobei jedoch alle die folgenden drei gemeinsam haben:

- Zentrale Verwaltung Für die zentrale Verwaltung von CIEM wird ein Kontrollzentrum als Dashboard verwendet. So können IT- und Sicherheitsteams das Cloud Infrastructure Entitlement effizient nutzen, um Single- oder Multi-Cloud-Umgebungen von einem Ort aus zu verwalten. Mit dem CIEM-Dashboard können Systeme schnell und einfach überwacht werden, um Anomalien zu erkennen und die betriebliche Effizienz zu steigern, indem zuvor manuell vorgenommene Einstellungsänderungen automatisiert werden.

- Identity Governance Beim CIEM legt die Identity Governance fest, welche Berechtigungen für die einzelnen Benutzer der Cloud gelten. Dadurch wird das Berechtigungsrisiko reduziert, weil der gewährte Umfang des Zugriffs für die Benutzer der Cloud jederzeit leicht zu erkennen ist. CIEM sorgt für Transparenz in Cloud- und Multi-Cloud-Umgebungen, indem es durch automatisierte Scans die Richtlinien, Regeln und Konfigurationen für die Zugriffskontrolle fortlaufend bewertet und aktuelle Details darüber liefert, welche Berechtigungen vorhanden sind, was jeder Benutzer gemäß diesen Berechtigungen tun kann und welche Cloud-Einheiten auf der Grundlage dieser Berechtigungen auf die einzelnen Cloud-Ressourcen zugreifen können. Nachdem eine Berechtigung identifiziert wurde, stellt das Cloud Infrastructure Entitlement Management fest, ob die Zugriffsrechte, die einem Benutzer in der Cloud gewährt wurden, dem Mindestmaß entsprechen, das zum Erreichen der beabsichtigten Ziele erforderlich ist. Wenn die Berechtigung einen zu großen Zugriff gewährt, kann CIEM die Administratoren darauf hinweisen, damit sie das Problem manuell beheben oder die Berechtigungen automatisch anpassen können, wodurch die Effizienz im Unternehmen gesteigert wird.

- Security rules and policies

Security policies and rules determine the who, what, when, where, and why of cloud entity entitlements for accessing and controlling resources, tools, and services within a cloud or multi-cloud environment. Rather than using generic rules and conditions, CIEM access assessments are performed using powerful tools, including advanced analytics powered by machine learning and user and user entity behavior analytics (UEBA). CIEM rules and policies consist of and govern:

- Sicherheitsprotokolle im Security Information and Event Management (SIEM) liefern Details über die höchste Stufe des Workload-Zugriffs, die ein Benutzer zu einem bestimmten Zeitpunkt erhalten können sollte.

- Die metrische Protokollierung verfolgt die Nutzung, um Berechtigungen zu ermitteln, die Anzeichen von Missbrauch aufweisen, um Least-Privilege-Zugriffe zu priorisieren und Schwachstellen aufgrund einer übermäßigen Privilegierung zu verhindern.

- Die Compliance-Management und -Zertifizierung automatisiert die Überprüfung, indem bestehende Berechtigungen kontinuierlich mit Sicherheitsvorschriften und -anforderungen verglichen werden, um Compliance sicherzustellen. Cloud Infrastructure Entitlement Management kann außerdem aufdecken, wenn Konfigurationsänderungen dazu führen, dass Berechtigungen, die einst konform waren, nicht mehr konform sind.

Wie CIEM verwendet wird

Das Cloud Infrastructure Entitlement Management ermöglicht es, die Verwaltung des Zugriffs auf die Cloud über die Identifizierung der Berechtigungen menschlicher Benutzer hinaus auszuweiten. Da häufig nicht nur Menschen auf Cloud-Instanzen zugreifen, verwaltet CIEM auch Cloud-Berechtigungen für Anwendungen, Maschinen und Service-Konten sowie verknüpfte Geräte, die Zugriff auf Anwendungen und Datenbanken benötigen, wie z. B. IoT-Geräte (Internet der Dinge), wie z. B. Drucker, Überwachungskameras und Kartenleser, und OT-Geräte (Operational Technology; Betriebstechnik), wie z. B. Sensoren, Roboter, programmierbare Logiksteuerungen (PLCs).

CIEM ermöglicht zudem die Durchsetzung granularer Zugriffskontrollen, die den Zugriff einschränken und eine unerlaubte Datenweitergabe verhindern. Dies ist besonders wichtig in Cloud- und Multi-Cloud-Umgebungen, in denen Millionen von individuellen Berechtigungen verwaltet werden müssen.

CIEM bietet leistungsstarke Automatisierung, um sicherzustellen, dass die Berechtigungen streng verwaltet und Least-Access-Kontrollen durchgesetzt werden, auch wenn sich die Anforderungen ständig weiterentwickeln.

CIEM kann auch Empfehlungen für die geringstmöglichen Privilegien für eine bestimmte Art von Arbeit aussprechen und dabei erweiterte Technologien wie maschinelles Lernen einsetzen.

Ein Anwendungsbeispiel für das Cloud Infrastructure Entitlement Management wäre, wenn ein Benutzer Zugriff auf ein System beantragt, um eine Konfiguration zu überprüfen. Dem Benutzer kann vorübergehend und einmalig Zugriff gewährt werden, damit er die Aufgabe durchführen kann. Nach Beendigung der Aufgabe kann der Zugriff automatisch widerrufen werden. In einem Audit wird genau aufgezeigt, welche Berechtigungen der Benutzer zu einem bestimmten Zeitpunkt hatte. Auf diese Weise lässt sich bösartiges Verhalten aufspüren oder es können Datensätze für maschinelles Lernen erstellt werden, um die Empfehlungen für den Least-Privilege-Zugriff zu verbessern.

CIEM und Cloud-Sicherheit

Das Cloud Infrastructure Entitlement Management ist aus der Notwendigkeit heraus entstanden. Da Cloud Computing immer komplexer wurde und zunehmend Sicherheitslücken barg, musste eine bessere Möglichkeit zur Verwaltung von Berechtigungen in Cloud- und Multi-Cloud-Umgebungen gefunden werden.

CIEM wurde für Cloud- und Multi-Cloud-Umgebungen zur Absicherung und Verwaltung der Tausenden von Anwendungen, Services und Benutzern entwickelt, die auf Cloud-Ressourcen zugreifen. Mit CIEM wird die Verwaltung von Privilegien, Zugriffsrechten und Identitäten effektiver und effizienter, da die Privilegien und Zugriffsrechte von Identitäten, die auf Cloud-Ressourcen zugreifen, kontinuierlich geprüft und validiert werden, wobei die Zero Trust-Sicherheitsprinzipien befolgt werden.

Zusätzlich bieten CIEM-Dashboards einen zentralen Ort für die Verwaltung von Berechtigungen und verringern die Risiken im Zusammenhang mit falsch verwalteten Berechtigungen von Benutzern. Die Services zur Zugriffsautomatisierung, die über CIEM verfügbar sind, unterstützen die Bereitstellung und Skalierung von Cloud- und Multi-Cloud-Ökosystemen.

Die Vorteile von CIEM

Die wichtigsten Vorteile von CIEM auf einen Blick

- Großflächige Absicherung von Cloud-Ökosystemen mit Schutzmaßnahmen gegen Sicherheitslücken bei Zugriffspunkten

- Analyse der Berechtigungen, um Risiken aufzudecken und Bedrohungen zu erkennen

- Automatisierung aller Überwachungsprozesse

- Umfassender Einblick in alle Berechtigungen und deren Verwendung durch die Benutzer des Unternehmens, nicht-menschliche Identitäten und Cloud-Ressourcen

- Beschränkung der einzelnen Benutzer innerhalb der Parameter ihrer Zugriffsrollen

- Schnellere und einfachere Implementierung und Pflege von Least-Privilege-Zugriffskontrollen für alle Benutzer

- Einheitliche und angemessene Verwaltung des Zugriffs auf alle Cloud-Ressourcen

- Überwachung von Identitäten in verschiedenen Cloud-Umgebungen und Gewährleistung der Einhaltung festgelegter Governance-Anforderungen

- Audits bestehender privilegierter Konten und Berechtigungen

- Behebung von Sicherheitslücken im Zusammenhang mit übermäßigen Zugriffsrechten

- Entzug von Zugriffsrechten und Aufhebung von Zugangsdaten von Cloud-Benutzern, die nicht länger zum Unternehmen gehören

- Lässt sich problemlos in bestehende Sicherheitslösungen und andere Cloud-Lösungen integrieren

Die wichtigsten CIEM-Vorteile

Das Cloud Infrastructure Entitlement Management schließt letztendlich die Lücken in der Cloud-Sicherheit eines Unternehmens und bietet viele zentrale Vorteile für Cloud- und Multi-Cloud-Implementierungen. In den vorstehenden Ausführungen sind die Vorteile von CIEM zusammengefasst; im Folgenden finden Sie Einzelheiten zu einigen spezifischen CIEM-Vorteilen.

Automatisierung Mit CIEM lassen sich Regeln aufstellen, um in bestimmten Situationen automatisch Aktionen auszulösen, z. B. zur Durchsetzung von Sicherheitsrichtlinien. Beispiele hierfür sind die Durchsetzung der Multi-Faktor-Authentifizierung (MFA) oder die rollenbasierte Einschränkung der Rechte von Benutzern.

Verbesserte Compliance CIEM sorgt für die Integrität und Gültigkeit der Berechtigungen von Cloud-Benutzern durch eine kontinuierliche Überwachung, Warnmeldungen und Korrekturmaßnahmen. Dank der Automatisierung und Konsolidierung der Access Management Systeme von Cloud-Benutzern über Cloud- und Multi-Cloud-Plattformen hinweg gewährleisten diese Umgebungen Compliance und sind für Audits gerüstet.

Cloud-übergreifende Korrelation und Einblicke Durch das Zusammenführen der Daten zu den Benutzern in der gesamten Cloud-Umgebung des Unternehmens erleichtert das Cloud Infrastructure Entitlement Management die konsequente Durchsetzung von Richtlinien für die Zugriffskontrolle. Dadurch lässt sich mit CIEM auch ein einheitlicher Audit-Pfad für alle Cloud- und Multi-Cloud-Umgebungen erstellen.

Zusätzlich kann CIEM diese Daten auf Trends analysieren, die auf böswillige Aktivitäten hindeuten können. Anhand dieser Daten können auch Gruppen ähnlicher Benutzer definiert und Fälle identifiziert werden, in denen die Aufgabentrennung und das Least Privilege-Prinzip beim Zugriff angewendet werden sollten.

Kontinuierliche, granulare Transparenz

Das Cloud Infrastructure Entitlement Management bietet kontinuierliche, granulare Transparenz in Bezug auf die Cloud-Infrastruktur von Unternehmen sowie Details zu allen Berechtigungen und Aktivitäten innerhalb der Cloud- oder Multi-Cloud-Umgebung. Dadurch können die Teams genau sehen, wer wann auf welche Cloud-Ressourcen zugreift, wodurch die Überwachung und Wirksamkeit der Zugriffskontrollen effektiver wird.

Verbesserte Sicherheitslage

Eine gut durchdachte und implementierte CIEM-Lösung sorgt für mehr Sicherheit dank:

- Reduzierung der Angriffsfläche

- Bewertung und Priorisierung von Problemen und Empfehlung von Abhilfemaßnahmen

- Erstellung und Pflege eines akkuraten Inventars aller vorhandenen Berechtigungen

- Aufdeckung anomaler Cloud-Transaktionen, die auf Bedrohungen wie bösartige Aktivitäten, menschliche Fehler oder Verletzungen von Sicherheitsprotokollen hindeuten können

- Aufbau und Einsatz von Guardrails über mehrere Cloud-Umgebungen hinweg

- Durchsetzung des Least Privilege-Prinzips, eines der wichtigsten Prinzipien der Zero Trust-Sicherheit

- Identifizierung und automatische Aktualisierung von Berechtigungen, die falsch konfiguriert sind, nicht genutzt werden oder nicht richtlinienkonform sind

Berechtigungen nach Maß Mit dem Cloud Infrastructure Entitlement Management können Sie Berechtigungen ganz einfach an den Bedarf anpassen, damit IT- und Sicherheitsteams nicht mehr Berechtigungen als nötig vergeben, um Zeit zu sparen. Sie können einzelne Ressourcen auf Basis spezifischer Zugriffsanforderungen ganz einfach provisionieren und die Berechtigungen an veränderte Anforderungen anpassen.

Reduzierung des Risikos und erhöhte Sicherheit Mit CIEM lässt sich durch das Least Privilege-Prinzip Zero Trust in die Unternehmenssicherheit implementieren. Zero Trust ist ein Cybersicherheitskonzept, bei dem nicht mehr davon ausgegangen wird, dass jeder Benutzer vertrauenswürdig ist, sondern jede Stufe der digitalen Interaktion validiert wird. In Verbindung mit der kontinuierlichen Überwachung der Berechtigungsnutzung, die CIEM ermöglicht, wird das Risiko für eine Cloud-Umgebung reduziert und damit die Sicherheit erhöht.

Schnelligkeit und Flexibilität für DevSecOps CIEM unterstützt DevSecOps-Teams bei der Verwaltung der Zugriffskonfiguration für Cloud-Infrastrukturen mit der für die Aufrechterhaltung des Least-Privilege-Zugriffs erforderlichen granularen Rechtevergabe. So können sie schnellere Rollouts durchführen oder Services provisionieren, ohne die Sicherheit zu gefährden.

Transparenz durch ein einziges Dashboard Das CIEM-Dashboard bietet einen zentralen Überblick über die Berechtigungen auf den verschiedenen Cloud-Plattformen und erleichtert so die Kontrolle des Zugriffs und der Berechtigungen, wodurch das Identity Management verbessert wird. Diese Übersicht über die Berechtigungen vereinfacht zudem die Risikoanalyse und die Strategien zur Abhilfe.

Auswahl einer CIEM-Lösung

Eine Frage, die häufig im Zusammenhang mit Lösungen für das Cloud Infrastructure Entitlement Management gestellt wird, ist, ob sie wirklich benötigt wird. Im Folgenden finden Sie einige Anhaltspunkte, die Ihnen bei der Entscheidung helfen können.

| Wann sich ein CIEM lohnt | Wann eine Hinzunahme von CIEM verzögert werden kann |

|---|---|

| Für Entwicklungs- und Testarbeiten wird eine Sandbox-Umgebung benötigt. Alle Identitäten in der Cloud-Umgebung müssen ständig überwacht werden (auch wenn es nur ein paar sind). Es wird ein automatisiertes Identity Management benötigt. Compliance hat Priorität, und die Landschaft ist komplex. In der Umgebung befinden sich zahlreiche Cloud-Benutzer. | In der Cloud-Umgebung befinden sich nicht zu viele Cloud-Benutzer. Die Cloud-Umgebung ist privat und geschützt. |

| Wann sich ein CIEM lohnt | Wann eine Hinzunahme von CIEM verzögert werden kann |

|---|---|

| Für Entwicklungs- und Testarbeiten wird eine Sandbox-Umgebung benötigt. Alle Identitäten in der Cloud-Umgebung müssen ständig überwacht werden (auch wenn es nur ein paar sind). Es wird ein automatisiertes Identity Management benötigt. Compliance hat Priorität, und die Landschaft ist komplex. In der Umgebung befinden sich zahlreiche Cloud-Benutzer. | In der Cloud-Umgebung befinden sich nicht zu viele Cloud-Benutzer. Die Cloud-Umgebung ist privat und geschützt. |

Bei der Auswahl einer CIEM-Lösung sollten Sie diese Merkmale und Funktionen berücksichtigen:

- Fähigkeit zur Integration der aktuellen Architektur und des vorhandenen Sicherheitsstacks

- Automatisierte Funktionen zur Erkennung, Behebung und Schadensbegrenzung

- Fähigkeiten zur Analyse aller Richtlinientypen und der Sicherheitsposition

- Umfassende Transparenz

- Cloud-übergreifende Korrelation

- Aufdeckung aller Benutzer und Kontobewegungen in der Cloud

- Optimierung und Schutz von Berechtigungen

- Anleitungen für die Implementierung

- Funktionen zur Protokollierung und Berichterstattung für die Compliance und andere Audits

- Zuverlässige Cloud-Unterstützung

- Unterstützung für föderierte und native Identitäten

- Benutzerfreundliche Oberfläche

CIEM für das Sicherheitsportfolio moderner Unternehmen

Angesichts des unaufhaltsamen Wechsels in Cloud-Umgebungen müssen Unternehmen der Cloud-Sicherheit mehr Aufmerksamkeit schenken. Herkömmliche Lösungen für das Access und Identity Management stoßen in der heutigen Unternehmenswelt schnell an ihre Grenzen.

Cloud Infrastructure Entitlement Management-Lösungen haben sich hier als zukunftsweisend erwiesen, um die gewaltige Aufgabe des Identity und Access Managements zu bewältigen. Die Tatsache, dass CIEM die strengen Sicherheitsanforderungen der Unternehmen erfüllen und gleichzeitig mit neuen Implementierungen Schritt halten kann, hat es zu einem wichtigen Bestandteil der Unternehmensstrategie gemacht. CIEM erfüllt die unterschiedlichsten Anforderungen und sollte daher auf dem Radar jedes CISOs stehen, wenn es nicht bereits implementiert wurde.